Is this not what you were looking for? Switch to the current version or choose one from the drop-down menu.

3 Uwierzytelnianie

Przegląd

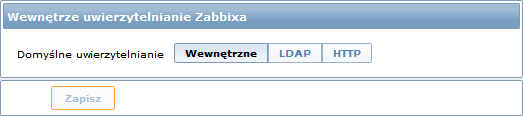

W Administracja → Uwierzytelnianie można zmienić metodę uwierzytelniania użytkowników. Dostępne są metody: uwierzytelnianie wewnętrzne, LDAP i HTTP.

Domyślnie wykorzystywane jest uwierzytelnianie wewnętrzne Zabbix. Aby to zmienić, należy kliknąć na przycisk z nazwą metody i nacisnąć Zapisz.

Wewnętrzne

Użyte zostanie wewnętrzne uwierzytelnianie Zabbix.

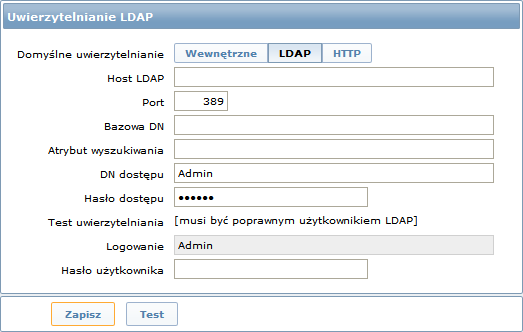

LDAP

Do sprawdzenia nazwy i hasła użytkownika można użyć uwierzytelniania LDAP. Użytkownik musi istnieć również w Zabbix, jednakże jego hasło nie będzie zapisywane w Zabbix.

Uwierzytelnianie LDAP w Zabbix działa zarówno z Microsoft Active Directory, jak i z OpenLDAP.

Parametry konfiguracji:

| Parametr | Opis |

|---|---|

| Host LDAP | Nazwa serwera LDAP. Na przykład: ldap://ldap.zabbix.com Dla bezpiecznego serwera LDAP należy użyć protokołu ldaps. ldaps://ldap.zabbix.com |

| Port | Port serwera LDAP. Domyślnie: 389. Dla bezpiecznego połączenia LDAP numerem portu zazwyczaj jest 636. |

| Bazowe DN | Ścieżka bazowa do wyszukiwania kont: ou=Users,ou=system (dla OpenLDAP), DC=company,DC=com (dla Microsoft Active Directory) |

| Atrybut wyszukiwania | Atrybut konta LDAP użyty do wyszukiwania: uid (dla OpenLDAP), sAMAccountName (dla Microsoft Active Directory) |

| DN dostępu | Konto LDAP służące do łączenia się i wyszukiwania na serwerze LDAP, przykłady: uid=ldap_search,ou=system (dla OpenLDAP), CN=ldap_search,OU=user_group,DC=company,DC=com (dla Microsoft Active Directory) Wymagane, łączenie anonimowe nie jest obsługiwane. |

| Hasło dostępu | Hasło LDAP konta, służącego do łączenia się i wyszukiwania na serwerze LDAP. |

| Test uwierzytelniania | Nagłówek sekcji testowania |

| Logowanie | Nazwa użytkownika testowego (który aktualnie jest zalogowany w interfejsie użytkownika Zabbix). Taka nazwa użytkownika musi istnieć na serwerze LDAP. Zabbix nie aktywuje uwierzytelniania LDAP, jeżeli nie uzyska dostępu do użytkownika testowego. |

| Hasło użytkownika | Hasło LDAP dla użytkownika testowego. |

Rekomenduje się utworzenie oddzielnego konta LDAP (DN dostępu) do wykonywania łączenia i wyszukiwania w serwerze LDAP, z minimalnymi uprawnieniami, zamiast używać rzeczywistego konta użytkownika (używanego do logowania w interfejsie użytkownika Zabbix).

Takie podejście jest bezpieczniejsze i nie wymaga zmiany Hasła dostępu przy zmianie hasła użytkownika w serwerze LDAP.

W tabeli powyżej użyto konta ldap_search.

Niektóre grupy użytkowników nadal mogą być uwierzytelniane przez Zabbix. Grupy te muszą mieć ustawiony dostęp do interfejsu użytkownika na Wewnętrzne.

HTTP

Do sprawdzenia nazwy i hasła użytkownika można użyć uwierzytelniania bazującego na HTTP (Apache). Użytkownik musi istnieć również w Zabbix, jednakże jego hasło nie będzie zapisywane w Zabbix.

Ostrożnie! Przed przełączeniem na to uwierzytelnianie należy się upewnić, że uwierzytelnianie Apache jest skonfigurowane i działa poprawnie.

W przypadku uwierzytelniania Apache wszyscy użytkownicy (nawet przy dostępie do interfejsu użytkownika ustawionym na Wewnętrzne) będą uwierzytelniani przez Apache, nie przez Zabbix!