3 Autenticació

Vista general

La secció Administració → Autenticació permet especificar el mètode d'autenticació global de l'usuari a Zabbix i els requisits de mot de pas intern. Els mètodes disponibles són l'autenticació interna, HTTP, LDAP i SAML.

Autenticació per defecte

Per defecte, Zabbix empra l'autenticació interna de Zabbix per a tots els usuaris. És possible canviar el mètode predeterminat a LDAP a tot el sistema o habilitar l'autenticació LDAP només per a grups d'usuaris específics.

Per establir LDAP com a mètode d'autenticació predeterminat per a tots els usuaris, aneu a la pestanya LDAP i configureu l'autenticació, després torneu a la pestanya Autenticació i activeu l'interruptor Autenticació predeterminada a LDAP.

Tingueu en compte que el mètode d'autenticació es pot perfeccionar al nivell grup d'usuaris. Fins i tot si l'autenticació LDAP és configurada globalment, alguns grups d'usuaris encara poden ser autenticats per Zabbix. Aquests grups han de tindre accés frontal establert com a Intern. Per contra, si l'autenticació interna s'empra globalment, els detalls d'autenticació LDAP es poden especificar i emprar per a grups d'usuaris específics l'accés frontal és establert a LDAP. Si un usuari és inclòs en almenys un grup d'usuaris amb autenticació LDAP, aquest usuari no podrà emprar el mètode d'autenticació interna.

Els mètodes d'autenticació HTTP i SAML 2.0 es poden emprar a més del mètode d'autenticació predeterminat.

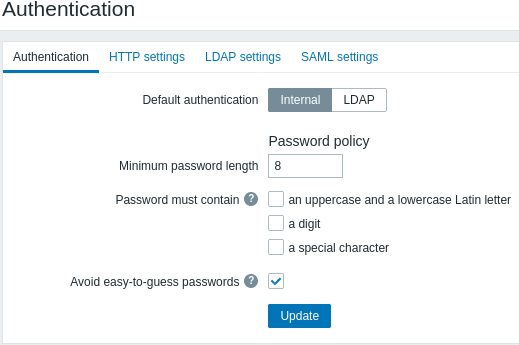

Autenticació interna

La pestanya Autenticació permet establir requisits de complexitat de mot de pas personalitzats per als usuaris interns de Zabbix.

Es poden configurar les opcions de política de mot de pas següents:

| Paràmetre | Descripció |

|---|---|

| Longitud mínim del mot de pas | De manera predeterminada, la longitud mínima del mot de pas s'estableix en 8. Interval compatible: 1-70. Tingueu en compte que els mots de pas de més de 72 caràcters es truncaran. |

| El mot de pas ha de contindre | Marqueu una o més caselles per requerir l'ús dels caràcters especificats en un mot de pas: -una lletra llatina majúscula i minúscula -un nombre -un caràcter especial Passeu el cursor per damunt del signe d'interrogació per veure una pista amb la llista de caràcters per a cada opció. |

| Eviteu els mot de pas fàcils d'endevinar | Si és marcada, un mot de pas es comprovarà amb els requisits següents: - no ha de contindre el cognom, el nom o el nom d'usuari de l'usuari - no ha de ser un dels mot de pas comuns o específics del context. La llista de contrasenyes comunes i específiques del context es genera automàticament a partir de la llista de NCSC "Els cent-mil mots de pas principals", la llista SecLists "Els mots de pas principals d'1M" i els mot de pas específics de context de Zabbix llista. Els usuaris interns no podran establir cap mot de pas inclòs en aquesta llista, ja que aquests mots de pas es consideren febles a causa de l'ús comú. |

Els canvis als requisits de complexitat del mot de pas no afectaran els mots de pas d'usuari existents, però si un usuari existent decideix canviar el mot de pas, el nou mot de pas ha de complir els requisits actuals. Es mostrarà una pista amb la llista de requisits al costat del camp Mot de pas al perfil d'usuari i al formulari de configuració de l'usuari accessible des del menú Administració→Usuaris.

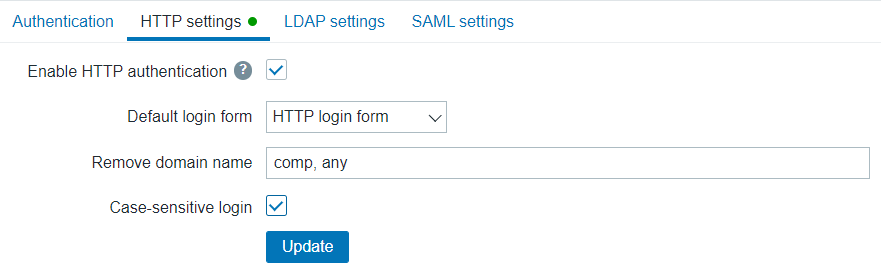

Autenticació HTTP

L'autenticació HTTP o basada en servidor web (per exemple: autenticació bàsica, NTLM/Kerberos) es pot emprar per verificar noms d'usuari i mots de pas. Tingueu en compte que un usuari també ha d'existir a Zabbix, però el seu mot de pas de Zabbix no s'emprarà pas.

Compte! Assegureu-vos que l'autenticació del servidor web sigui configurada i funcioni correctament abans d'activar-la.

Paràmetres de configuració:

| Paràmetre | Descripció |

|---|---|

| Activa l'autenticació HTTP | Marqueu la casella per habilitar l'autenticació HTTP. Passant el cursor per damunt de  apareixerà un quadre d'avís que advertirà que en el cas del web autenticació del servidor, tots els usuaris (fins i tot per a accés a la interfície establert a LDAP/Internal) seran autenticats pel servidor web, no per Zabbix. apareixerà un quadre d'avís que advertirà que en el cas del web autenticació del servidor, tots els usuaris (fins i tot per a accés a la interfície establert a LDAP/Internal) seran autenticats pel servidor web, no per Zabbix. |

| Formulari d'inici de sessió predeterminat | Indiqueu si voleu redirigir els usuaris no autenticats a: Formulari d'inici de sessió Zabbix - Pàgina d'inici de sessió estàndard de Zabbix. Formulari d'inici de sessió HTTP - Pàgina d'inici de sessió HTTP. Es recomana habilitar l'autenticació basada en el servidor web només per a la pàgina index_http.php. Si el Formulari d'inici de sessió predeterminat s'estableix a 'Pàgina d'inici de sessió HTTP', l'usuari s'iniciarà automàticament si el mòdul d'autenticació del servidor web defineix un inici de sessió d'usuari vàlid a la variable $_SERVER.El $_SERVER compatible. les claus són PHP_AUTH_USER, REMOTE_USER, AUTH_USER. |

| Esborra el nom de domini | Una llista delimitada per comes de noms de domini que s'han d'esborrar del nom d'usuari. Ex. `comp,any' - si el nom d'usuari és 'Admin@any', 'comp\Admin', l'usuari s'iniciarà com a 'Admin'; si el nom d'usuari és 'notacompany\Admin', l'inici de sessió serà denegat. |

| Inici de sessió sensible a majúscules i minúscules | Desmarqueu la casella per desactivar l'inici de sessió sensible a majúscules i minúscules (activat de manera predeterminada) per als noms d'usuari. Ex. desactiveu l'inici de sessió que distingeix entre majúscules i minúscules i, per exemple, l'usuari "ADMINISTRADOR", encara que l'usuari de Zabbix sigui "Administrador". Tingueu en compte que amb l'inici de sessió sensible a majúscules i minúscules desactivat, l'inici de sessió es denegarà si existeixen diversos usuaris a la base de dades de Zabbix amb noms d'usuari similars (p. ex. Admin, admin). |

Per als usuaris interns que no poden iniciar sessió amb credencials HTTP (amb el formulari d'inici de sessió HTTP definit com a predeterminat) que genera l'error 401, podeu afegir una línia "ErrorDocument 401 /index.php?form=default" a les directives bàsiques d'autenticació, que redirigeix al formulari d'inici de sessió habitual de Zabbix.

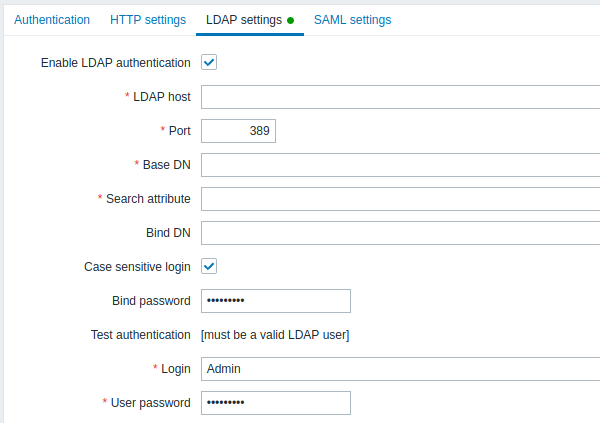

Autenticació LDAP

L'autenticació LDAP externa es pot emprar per verificar els noms d'usuari i els mots de pas. Tingueu en compte que un usuari també ha d'existir a Zabbix, però el seu mot de pas de Zabbix no s'emprarà.

L'autenticació LDAP de Zabbix funciona almenys amb Microsoft Active Directory i OpenLDAP.

Paràmetres de configuració:

| Paràmetre | Descripció |

|---|---|

| Activa l'autenticació LDAP | Marqueu la casella per habilitar l'autenticació LDAP. |

| LDAP Host | Nom del servidor LDAP. Per exemple: ldap://ldap.zabbix.com Per a un servidor LDAP segur, empreu el protocol ldaps. ldaps://ldap.zabbix.com Amb OpenLDAP 2.x.x i versions posteriors , es pot emprar un URI LDAP complet en el format ldap://nomhost:port o ldaps://nomhost:port. |

| Port | Port del servidor LDAP. El valor predeterminat és 389. Per a una connexió LDAP segura, el nombre de port normalment és 636. No s'empra amb URI LDAP complets. |

| DN base | Camí base per cercar comptes: ou=Usuaris,ou=sistema (per a OpenLDAP), DC=empresa,DC=com (per a Microsoft Active Directory) |

| Atribut cercat | Atribut del compte LDAP emprat per a la cerca: uid (per a OpenLDAP), sAMAccountName (per a Microsoft Active Directory) |

| Link DN | Compte LDAP per enllaçar i cercar al servidor LDAP, exemples: uid=ldap_search,ou=system (per a OpenLDAP), CN=ldap_search,OU=user_group,DC=company,DC=com (per a Microsoft Active Directory) També s'admet l'enllaç anònim. Tingueu en compte que l'enllaç anònim pot obrir la configuració del domini a usuaris no autoritzats (informació sobre usuaris, ordinadors, servidors, grups, serveis, etc.). Per motius de seguretat, desactiveu els enllaços anònims als equips LDAP i empreu l'accés autenticat. |

| Inici de sessió sensible a majúscules i minúscules | Desmarqueu la casella per desactivar l'inici de sessió sensible a majúscules i minúscules (activat de manera predeterminada) per als noms d'usuari. Ex. desactiveu l'inici de sessió que distingeix entre majúscules i minúscules i l'inici de sessió amb, per exemple, l'usuari 'ADMIN', fins i tot si l'usuari de Zabbix és 'Administrador'. Tingueu en compte que amb l'inici de sessió que distingeix entre majúscules i minúscules desactivat, la connexió es rebutjarà si hi ha diversos usuaris a la base de dades de Zabbix amb noms d'usuari similars (p. Admin, admin). |

| Mot de pas d'enllaç | Mot de pas LDAP del compte per enllaçar i cercar el servidor LDAP. |

| Autenticació de prova | Capçalera d'una secció a provar |

| Inici de sessió | Nom d'un usuari de prova (que actualment és connectat a la interfície Zabbix). Aquest nom d'usuari ha d'existir al servidor LDAP. Zabbix no activarà l'autenticació LDAP si no pot autenticar l'usuari de prova. |

| Mot de pas d'usuari | Mot de pas LDAP de l'usuari de prova. |

Si hi ha un problema amb els certificats, perquè funcioni una connexió LDAP segura (ldaps), potser haureu d'afegir una línia TLS_REQCERT allow al fitxer de configuració /etc/openldap/ldap.conf. Això pot disminuir la seguretat de la connexió del catàleg LDAP.

Es recomana crear un compte LDAP independent (Link DN) per vincular i cercar el servidor LDAP amb privilegis mínims al LDAP en comptes d'emprar comptes d'usuari reals (emprats per iniciar sessió a la interfície Zabbix).

Aquest enfocament proporciona més seguretat i no requereix canviar el Mot de pas d'enllaç quan l'usuari canvia el seu propi mot de pas al servidor LDAP.

A la taula anterior, aquest és el nom del compte ldap_search.

Autenticació SAML

L'autenticació SAML 2.0 es pot emprar per iniciar sessió a Zabbix. Tingueu en compte que un usuari ha d'existir a Zabbix, però, el seu mot de pas de Zabbix no s'emprarà pas. Si l'autenticació té èxit, Zabbix associarà un nom d'usuari local amb l'atribut de nom d'usuari retornat per SAML.

Si l'autenticació SAML és activada, els usuaris podran triar entre iniciar sessió localment o mitjançant l'inici de sessió únic SAML.

Configuració de proveïdor d'identitat

Per treballar amb Zabbix, un proveïdor d'identitat SAML (onelogin.com, auth0.com, okta.com, etc.) s'hauria de configurar de la següent manera:

- L'URL del consumidor de l'afirmació s'ha d'establir a

<path_to_zabbix_ui>/index_sso.php?acs - L'URL de sortida única s'ha d'establir a

<path_to_zabbix_ui>/index_sso.php?sls

Exemple <path_to_zabbix_ui>: %% https://example.com/zabbix/ui, http://another.example.com/zabbix, http://<any_public_ip_adreça>/zabbix %%

Configurar Zabbix

Cal instal·lar php-openssl si voleu emprar l'autenticació SAML a la interfície.

Per emprar l'autenticació SAML, Zabbix s'ha de configurar de la manera següent:

1. La clau privada i el certificat s'han d'emmagatzemar a ui/conf/certs/ tret que es proporcionin camins personalitzats a zabbix.conf.php.

Per defecte, Zabbix cercarà a les ubicacions següents:

- ui/conf/certs/sp.key - Fitxer de clau privada SP

- ui/conf/certs/sp.crt - Fitxer de certificat SP

- ui/conf/certs/idp.crt - Fitxer de certificat IDP

2. Tots els paràmetres més importants es poden configurar a la interfície Zabbix. Tanmateix, és possible especificar paràmetres addicionals al fitxer de configuració.

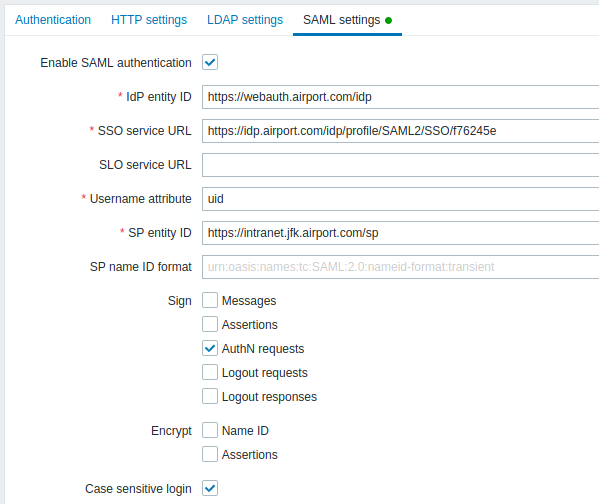

Paràmetres de configuració, disponibles a la interfície Zabbix:

| Paràmetre | Descripció |

|---|---|

| Activar l'autenticació SAML | Marqueu la casella per habilitar l'autenticació SAML. |

| ID d'entitat IDP | Identificador únic del proveïdor d'identitat SAML. |

| URL del servei SSO | L'URL dels usuaris es redirigirà quan iniciïn sessió. |

| URL del servei SLO | L'URL dels usuaris es redirigirà quan tanquin la sessió. Si es deixa en blanc, no s'emprarà el servei SLO. |

| // Atribut del nom d'usuari// | Atribut SAML que s'emprarà com a nom d'usuari quan inicieu sessió a Zabbix. La llista de valors admesos la determina el proveïdor d'identitat. Exemples: uid userprincipalname samaccountname username username urn:oid:0.9.2342.19200300.100.1.1 oid:1.3.6.1.4.1.5923.1.1.1.13> urn:oid:0.9.2342.19200300.100.1.44 |

| SP ID d'entitat | L'identificador únic del proveïdor de serveis SAML. |

| SP Format ID de nom | Defineix el format d'ID de nom que cal emprar. Exemples: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent oasis:names:tc:SAML:2.0:nameid-format:transient oasis:names:tc:SAML:2.0:nameid-format:kerberos> urn:oasis:names:tc:SAML:2.0:nameid-format:entity |

| Signatura | Marqueu les caselles per triar les entitats per a les quals s'hauria d'activar la signatura SAML: Missatges Assercions Peticions d'autenticació Peticions de tancament de sessió Desconnexió respostes |

| Xifrat | Marqueu les caselles per triar les entitats per a les quals s'hauria d'activar el xifrat SAML: Assercions ID de nom |

| Inici de sessió que distingeix entre majúscules i minúscules | Marqueu la casella per habilitar l'inici de sessió que distingeix entre majúscules i minúscules (desactivat de manera predeterminada) per als noms d'usuari. Per exemple, desactiveu l'inici de sessió que distingeix entre majúscules i minúscules i l'inici de sessió amb, per exemple l'usuari "ADMINISTRADOR", encara que sigui usuari de Zabbix és "Administrador". Tingueu en compte que amb l'inici de sessió sensible a majúscules inhabilitat, l'inici de sessió es rebutjarà si existeixen diversos usuaris a la base de dades Zabbix amb noms d'usuari similars (per exemple, administrador, administrador). |

Configuració avançada

Es poden configurar paràmetres SAML addicionals al fitxer de configuració de la interfície Zabbix (zabbix.conf.php):

- $SSO['SP_KEY'] = '<camí al fitxer de clau privada SP>';

- $SSO['SP_CERT'] = '<camí al fitxer de certificat SP>';

- $SSO['IDP_CERT'] = '<Camí del fitxer del certificat IDP>';

- $SSO['CONFIGURACIÓ']

Zabbix empra la biblioteca del conjunt d'eines SAML PHP de OneLogin (versió 3.4.1). L'estructura de la secció $SSO['SETTINGS'] hauria de ser similar a l'estructura emprada per la biblioteca. Per obtindre una descripció de les opcions de configuració, veieu la biblioteca oficial documentació.

Només es poden definir les opcions següents com a part de $SSO['SETTINGS']: - strict - baseurl - compress - contactPerson - organization - sp (només les opcions especificades en aquest llistat) - attributeConsumingService - x509certNew - idp (només les opcions especificades en aquest llistat) - singleLogoutService (només una opció) - responseUrl - certFingerprint - certFingerprintAlgorithm - x509certMulti - security (només les opcions especificades en aquest llistat) - signMetadata - wantNameId - requestedAuthnContext - requestedAuthnContextComparison - wantXMLValidation - relaxDestinationValidation - destinationStrictlyMatches - rejectUnsolicitedResponsesWithInResponseTo - signatureAlgorithm - digestAlgorithm - lowercaseUrlencoding

Totes les altres opcions es recuperaran de la base de dades i no es podran substituir. L'opció debug serà ignorada.

A més, si la interfície d'usuari de Zabbix està darrere d'un proxy o d'un equilibrador de càrrega, es pot emprar l'opció personalitzada use_proxy_headers:

- fals (per defecte) - ignora l'opció;

- cert - empreu les capçaleres HTTP X-Forwarded-* per a la creació d'URL base.

Si empreu un equilibrador de càrrega per connectar-vos a la instància de Zabbix, on l'equilibrador de càrrega empra TLS/SSL i no Zabbix, heu de proporcionar els paràmetres "baseurl", "strict" i "use_proxy_headers" de la manera següent:

$SSO_SETTINGS=['strict' => false, 'baseurl' => "https://zabbix.example.com/zabbix/", 'use_proxy_headers' => true]Exemple de configuració: