11 アクティブチェックを使用してWindowsイベントログを監視する

はじめに

このガイドでは、Zabbix でアクティブチェックを使用して Windows イベントログを監視する方法について説明します。Zabbix の Windows 固有のアイテムキーを使用すると、重要なイベント(ログオン失敗、システムエラーなど)をリアルタイムで収集・分析できます。

対象読者

このガイドは、Zabbix を初めて使用するユーザーと、Windows イベントログを監視したいネットワーク管理者を対象としています。詳細な設定オプションについては、Windows 固有のアイテムキー のドキュメントを参照してください。

前提条件

このガイドを進める前に、お使いの OS の手順に従って、Zabbix サーバーと Zabbix フロントエンドを ダウンロードしてインストール する必要があります。また、監視対象の Windows マシンに Zabbix エージェントを ダウンロードしてインストール する必要があります。

Windows イベントログ監視用に Zabbix エージェントを設定する

1. Windows ホストで zabbix_agentd.conf (デフォルトパス C:\Program Files\Zabbix Agent\zabbix_agentd.conf) を開き、ServerActive パラメータが Zabbix サーバーの IP アドレスに設定され、Hostname パラメータが Zabbix frontend で定義するホスト名と一致していることを確認します。これにより、エージェントはホストと指定された Zabbix サーバーに対してアクティブチェックを要求できるようになります。例:

2.変更を適用するには、Zabbix エージェント サービスを再起動します。

3. Windows ホストが実行中であることを確認します。

- Windows ホストで Zabbix エージェント サービスが実行中であることを確認します。

- Windows ホストがポート 10051 で Zabbix サーバーに接続できることを確認します。Windows ホストからの接続をテストするには、PowerShell を開き、次のコマンドを実行します。

Zabbix フロントエンドの設定

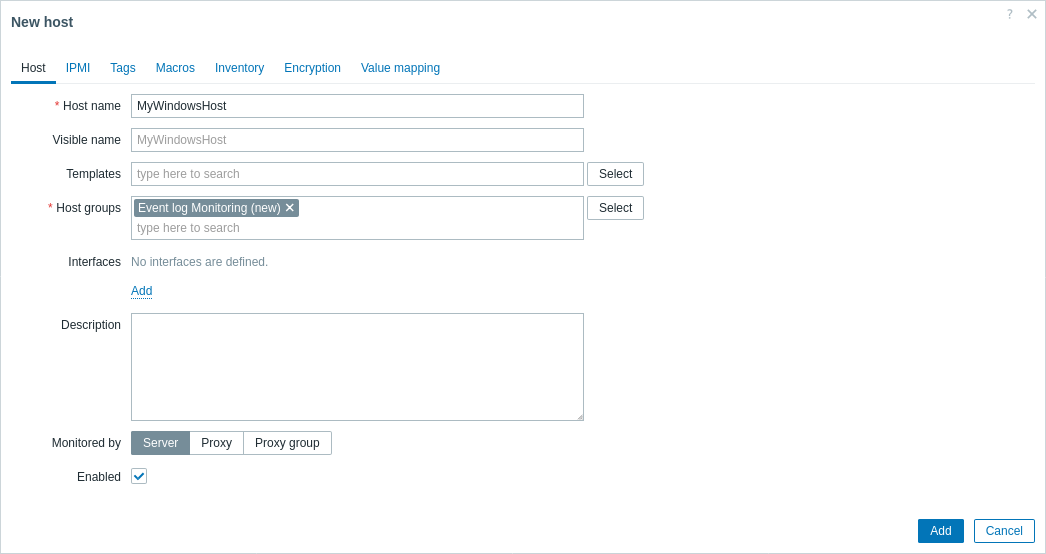

1. データ収集 > ホスト に移動し、ホストを作成 を選択します。

- ホスト名 フィールドにホスト名を入力します(例:MyWindowsHost)。

- ホストグループ フィールドにホストグループを入力または選択します(例:イベントログ監視)。

- 追加 をクリックして、設定したホストを保存します。

テンプレート フィールドに"Windows by Zabbix エージェント アクティブ"テンプレートを追加すると、同じホスト上の他のアクティブなアイテムが更新されているかどうかを確認できるため、トラブルシューティングに役立ちます。

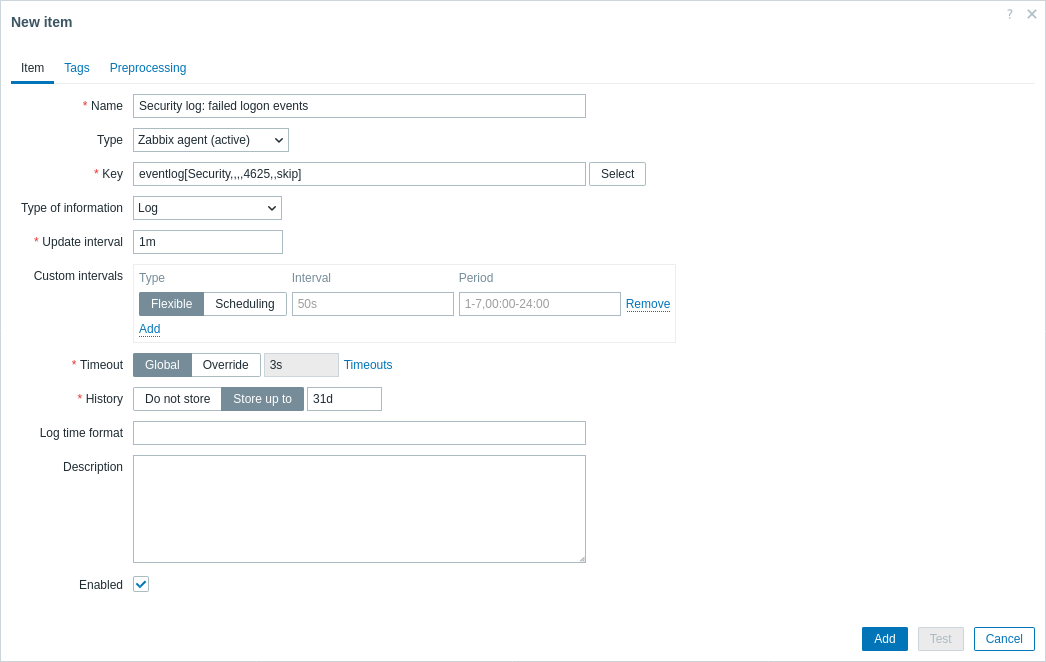

2.以下のパラメータを使用して新しいアイテムを作成します。

- 名前 フィールドに、わかりやすいアイテム名を入力します(例:"セキュリティログ:失敗したログオンイベント")

- タイプ ドロップダウンで、"Zabbixエージェント(アクティブ)"を選択します(イベントログ監視に必須)

- キー フィールドに、eventlog アイテムキーを使用します。例えば、セキュリティログ内の失敗したログオン試行(イベントID:4625)を監視し、アイテムの最終チェックよりも古いエントリを無視するには(

skipパラメータを使用)、次のアイテムキーを入力します:eventlog[Security,,,,4625,,skip] - 情報の種類 ドロップダウンで、"ログ"を選択します。

3. 追加をクリックしてアイテムを保存します。

収集されたメトリックのテストと表示

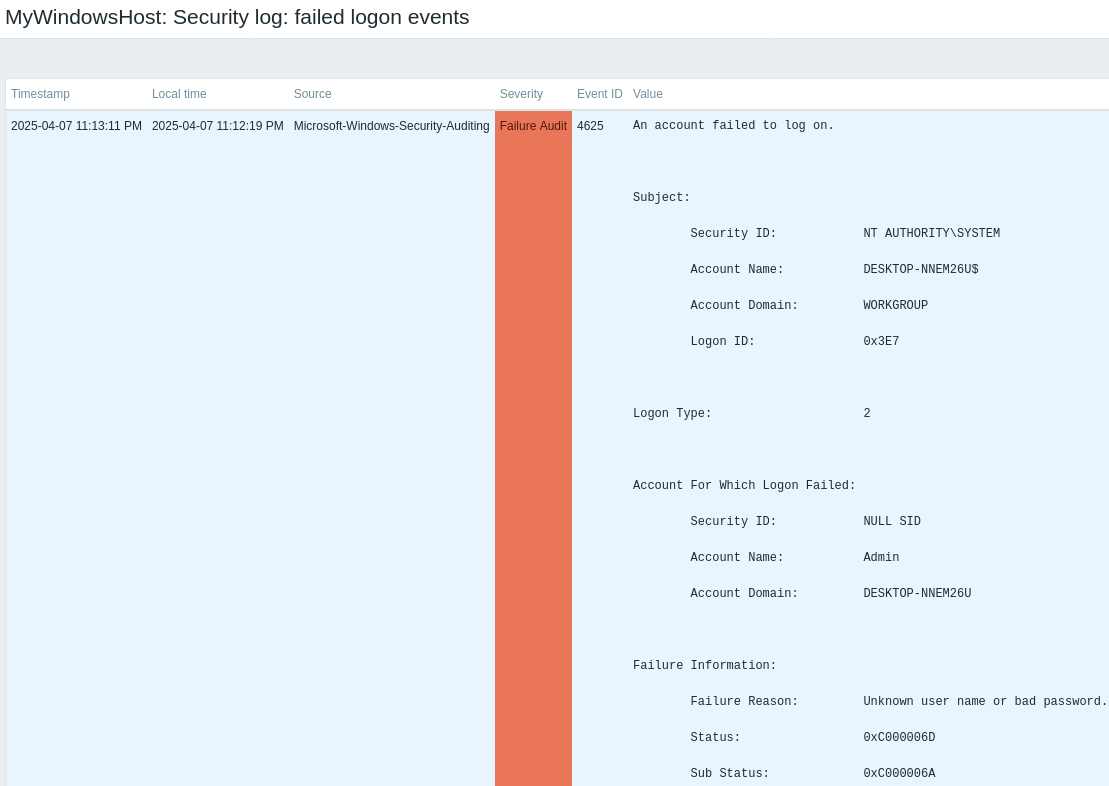

おめでとうございます!これで、Zabbix は Windows イベントログを収集するように設定されました。 イベントログが収集されていることを確認するには、"セキュリティログ:失敗したログオンイベント"項目をテストします。Windows アカウントからログアウトし、誤った認証情報でログインを試行してください。

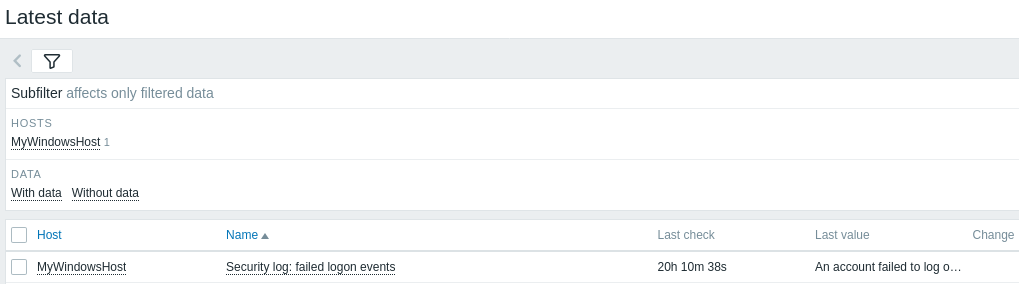

収集されたログは、Zabbix フロントエンドで確認できます。

1. Zabbix フロントエンドで監視 > 最新データに移動します。

2. 名前 フィールドで"MyWindowsHost"というホストでフィルタリングします。

3. 履歴 をクリックして、記録されたログ値を表示します。

4. ログ値が表示されない場合は、ガイドのトラブルシューティングセクションに進んでください。

問題アラートの設定

このガイドでは、メールアラートを送信するための基本的な設定手順を説明します。

1. データ収集 > ホスト に移動し、 トリガーを定義 します。トリガーは、イベントログ項目に関心のあるパターンが記録されたときに実行されます。たとえば、セキュリティログで失敗したログオン試行を検出するには、[find()]関数を使用します。

find(/MyWindowsHost/eventlog[Security,,,,4625,,skip],10m,"like","Logon failed")

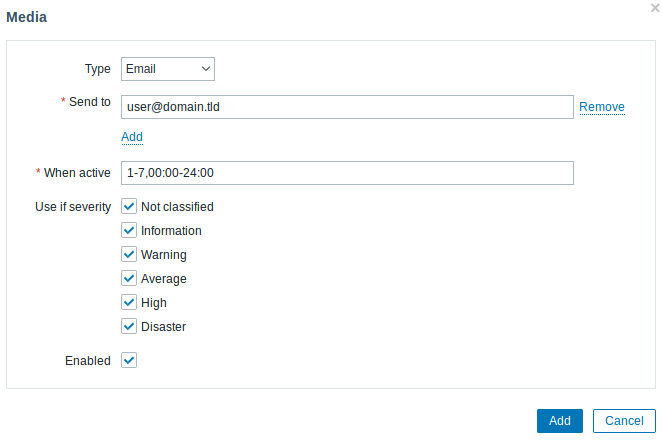

2. [ユーザー設定 > プロファイル]に移動します。メディアタブに切り替えて、[メールアドレスを追加]します。

3. 問題通知の受信のガイドに従ってください。

次回、Zabbixが問題を検出すると、メールでアラートが届くようになります。

トラブルシューティング

Windows イベントログの収集または表示で問題が発生した場合は、以下のヒントを参考にして一般的な問題を特定し、解決してください。

1. Zabbix サーバー (Linux) で、次のコマンドを実行して iptables ルールの一覧を表示します。

TCP ポート 10051 に ACCEPT ルールがあることを確認します。

2. eventlog[...] キーに、Windows 固有のアイテムキー に示されているとおりのログ名 (大文字と小文字が区別されます)、イベント ID、モード (例: skip)、その他のパラメータが正確に指定されていることを確認します。

こちらも参照してください:

- アイテムの作成 - メトリックの追加方法を学習します。

- Microsoft Windows 上の Zabbix エージェント - 詳細なインストール手順

- Zabbix エージェントによる Windows の監視 - Zabbix エージェントを使用して Windows マシンの基本的な監視を設定するための包括的なガイド

- Windows 固有のアイテムキー - Zabbix エージェントでサポートされている Windows 固有のアイテムキー(イベントログ監視用のものを含む)の詳細情報

- ログファイルの監視 - Windows イベントログに適用可能な、ログファイルの集中監視と分析のための Zabbix の設定手順