3 SAML

Descripción general

La autenticación SAML 2.0 se puede utilizar para iniciar sesión en Zabbix.

Si solo se configura el inicio de sesión SAML, entonces el usuario también debe existir en Zabbix; sin embargo, no se utilizará su contraseña de Zabbix. Si la autenticación es exitosa, Zabbix buscará la coincidencia con un nombre de usuario local con el atributo de nombre de usuario devuelto por SAML.

Aprovisionamiento de usuarios

Es posible configurar aprovisionamiento de usuarios JIT (justo a tiempo) para usuarios SAML. En este caso, no es necesario que ya exista un usuario en Zabbix. La cuenta de usuario se puede crear cuando el usuario inicia sesión en Zabbix por primera vez.

Si el aprovisionamiento JIT está habilitado, se debe especificar un grupo de usuarios para los usuarios dados de baja en la pestaña Autenticación.

Además del aprovisionamiento JIT, también es posible habilitar y configurar el aprovisionamiento SCIM (Sistema para la gestión de identidades entre dominios): gestión continua de cuentas de usuario. para aquellos usuarios que han sido creados mediante el aprovisionamiento de usuarios. El aprovisionamiento SCIM requiere un token API de Zabbix (con permisos de superadministrador) para la autenticación en Zabbix.

Por ejemplo, si un usuario se mueve de un grupo SAML a otro, el usuario también se moverá de un grupo a otro en Zabbix; Si un usuario es eliminado de un grupo SAML, el usuario también será eliminado del grupo en Zabbix y, si no pertenece a ningún otro grupo, se agregará al grupo de usuarios para usuarios dados de baja.

Si SCIM está habilitado y configurado, se aprovisionará un usuario SAML en el momento en que el usuario inicie sesión en Zabbix y se actualizará continuamente en función de los cambios en SAML. Los usuarios SAML ya existentes no se aprovisionarán y solo se actualizarán los usuarios aprovisionados. Tenga en cuenta que solo se agregarán medios válidos a un usuario cuando el usuario sea aprovisionado o actualizado.

Si SCIM no está habilitado, se aprovisionará un usuario SAML (y luego se actualizará) en el momento en que el usuario inicie sesión en Zabbix.

Si la autenticación SAML está habilitada, los usuarios podrán elegir entre iniciar sesión localmente o mediante el inicio de sesión único SAML. Si se utiliza el aprovisionamiento JIT, solo es posible el inicio de sesión único.

Configuración del proveedor de identidad

Para trabajar con Zabbix, un proveedor de identidad SAML (onelogin.com, auth0.com, okta.com, etc.) debe configurarse de la siguiente manera:

- La URL del consumidor de aserción debe establecerse en

<ruta_a_zabbix_ui>/index_sso.php?acs - La URL de cierre de sesión única debe configurarse en

<ruta_a_zabbix_ui>/index_sso.php?sls

<ruta_a_zabbix_ui> ejemplos: https://example.com/zabbix/ui, http://otro.ejemplo.com/zabbix, http://<cualquier_dirección_ip_pública>/zabbix

Configuración de Zabbix

Es necesario instalar php-openssl si desea utilizar la autenticación SAML en la interfaz web.

Para utilizar la autenticación SAML, Zabbix debe configurarse de la siguiente manera:

1. La clave privada y el certificado deben almacenarse en ui/conf/certs/, a menos que se proporcionen rutas personalizadas en zabbix.conf.php.

Por defecto, Zabbix buscará en las siguientes ubicaciones:

- ui/conf/certs/sp.key - Archivo de clave privada del SP

- ui/conf/certs/sp.crt - Archivo de certificado del SP

- ui/conf/certs/idp.crt - Archivo de certificado del IDP

2. Todas las configuraciones más importantes pueden realizarse en la interfaz web de Zabbix. Sin embargo, es posible especificar configuraciones adicionales en el archivo de configuración.

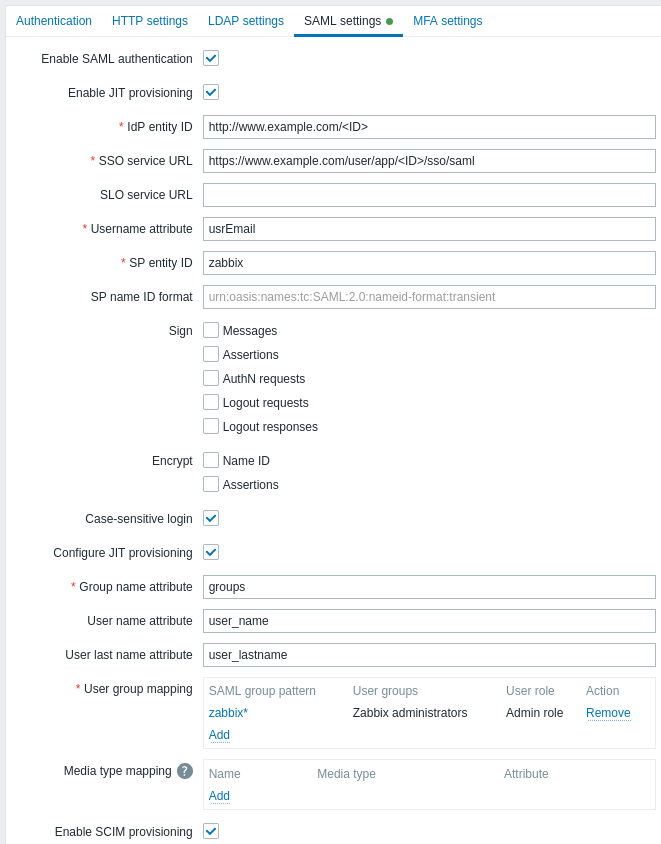

Parámetros de configuración disponibles en la interfaz web de Zabbix:

| Parámetro | Descripción |

|---|---|

| Habilitar autenticación SAML | Marque la casilla para habilitar la autenticación SAML. |

| Habilitar aprovisionamiento JIT | Marque la casilla para habilitar el aprovisionamiento de usuarios JIT. |

| ID de entidad IDP | El identificador único de entidad dentro del proveedor de identidad SAML. |

| URL del servicio SSO | La URL a la que los usuarios serán redirigidos al iniciar sesión. |

| URL del servicio SLO | La URL a la que los usuarios serán redirigidos al cerrar sesión. Si se deja vacío, no se utilizará el servicio SLO. |

| Atributo de nombre de usuario | Atributo SAML que se utilizará como nombre de usuario al iniciar sesión en Zabbix. La lista de valores admitidos la determina el proveedor de identidad. Ejemplos: uid userprincipalname samaccountname username userusername urn:oid:0.9.2342.19200300.100.1.1 urn:oid:1.3.6.1.4.1.5923.1.1.1.13 urn:oid:0.9.2342.19200300.100.1.44 |

| ID de entidad SP | El identificador único del proveedor de servicios (si no coincide, la operación será rechazada). Es posible especificar una URL o cualquier cadena de datos. |

| Formato de nombre de entidad SP | Solicitar un formato de nombre de entidad específico en la respuesta. Ejemplos: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent urn:oasis:names:tc:SAML:2.0:nameid-format:unspecified urn:oasis:names:tc:SAML:2.0:nameid-format:transient |

| Firmar | Marque las casillas para seleccionar las entidades para las que se debe habilitar la firma SAML: Mensajes Aserciones Solicitudes AuthN Solicitudes de cierre de sesión Respuestas de cierre de sesión |

| Cifrar | Marque las casillas para seleccionar las entidades para las que se debe habilitar el cifrado SAML: Nombre de entidad Aserciones |

| Inicio de sesión sensible a mayúsculas | Desmarque la casilla para deshabilitar el inicio de sesión sensible a mayúsculas para los nombres de usuario (habilitado por defecto). Deshabilitar el inicio de sesión sensible a mayúsculas permite, por ejemplo, iniciar sesión como "admin" incluso si el usuario de Zabbix es "Admin" o "ADMIN". Tenga en cuenta que si el inicio de sesión sensible a mayúsculas está deshabilitado y hay varios usuarios de Zabbix con nombres de usuario similares (por ejemplo, Admin y admin), el inicio de sesión para esos usuarios siempre será denegado con el siguiente mensaje de error: "Autenticación fallida: las credenciales proporcionadas no son únicas." |

| Configurar aprovisionamiento JIT | Marque esta casilla para mostrar opciones relacionadas con el aprovisionamiento de usuarios JIT. |

| Atributo de nombre de grupo | Especifique el atributo de nombre de grupo para el aprovisionamiento de usuarios JIT. |

| Atributo de nombre de usuario | Especifique el atributo de nombre de usuario para el aprovisionamiento de usuarios JIT. |

| Atributo de apellido de usuario | Especifique el atributo de apellido de usuario para el aprovisionamiento de usuarios JIT. |

| Asignación de grupo de usuario | Asigne un patrón de grupo de usuario SAML a un grupo de usuarios y rol de usuario de Zabbix. Esto es necesario para determinar qué grupo/rol de usuario recibirá el usuario aprovisionado en Zabbix. Haga clic en Agregar para añadir una asignación. El campo Patrón de grupo SAML admite comodines. El nombre del grupo debe coincidir con un grupo existente. Si un usuario SAML coincide con varios grupos de usuarios de Zabbix, el usuario se convierte en miembro de todos ellos. Si un usuario coincide con varios roles de usuario de Zabbix, el usuario obtendrá el nivel de permiso más alto entre ellos. |

| Asignación de tipo de medio | Asigne los atributos de medios SAML del usuario (por ejemplo, correo electrónico) a los medios de usuario de Zabbix para el envío de notificaciones. |

| Habilitar aprovisionamiento SCIM | Marque esta casilla para habilitar el aprovisionamiento SCIM 2.0. |

Consulte ejemplos de configuración de proveedores de identidad SAML para inicio de sesión y aprovisionamiento de usuarios en Zabbix con:

Notas sobre el aprovisionamiento SCIM

Para el aprovisionamiento SCIM, especifique la ruta a la interfaz de Zabbix y añádale api_scim.php, en el lado del proveedor de identidad, es decir:

Los atributos de usuario que se utilizan en Zabbix (usuario, nombre de usuario, apellido de usuario y atributos multimedia) deben agregarse como atributos personalizados y, si es necesario, el espacio de nombres externo debe ser el mismo que el esquema de usuario: urn:ietf:params:scim:schemas:core:2.0:User.

Configuración avanzada

Se pueden configurar parámetros SAML adicionales en el archivo de configuración de la interfaz web de Zabbix (zabbix.conf.php):

- $SSO['SP_KEY'] = '<ruta al archivo de clave privada del SP>';

- $SSO['SP_CERT'] = '<ruta al archivo de certificado del SP>';

- $SSO['IDP_CERT'] = '<ruta al archivo de certificado del IDP>';

- $SSO['SETTINGS']

Zabbix utiliza la biblioteca OneLogin's SAML PHP Toolkit (versión 3.4.1). La estructura de la sección $SSO['SETTINGS'] debe ser similar a la utilizada por la biblioteca. Para la descripción de las opciones de configuración, consulte la documentación oficial de la biblioteca.

Solo se pueden establecer las siguientes opciones como parte de $SSO['SETTINGS']:

- strict

- baseurl

- compress

- contactPerson

- organization

- sp (solo las opciones especificadas en esta lista)

- attributeConsumingService

- x509certNew

- idp (solo las opciones especificadas en esta lista)

- singleLogoutService (solo una opción)

- responseUrl

- certFingerprint

- certFingerprintAlgorithm

- x509certMulti

- singleLogoutService (solo una opción)

- security (solo las opciones especificadas en esta lista)

- signMetadata

- wantNameId

- requestedAuthnContext

- requestedAuthnContextComparison

- wantXMLValidation

- relaxDestinationValidation

- destinationStrictlyMatches

- rejectUnsolicitedResponsesWithInResponseTo

- signatureAlgorithm

- digestAlgorithm

- lowercaseUrlencoding

Todas las demás opciones se tomarán de la base de datos y no se pueden sobrescribir. La opción debug será ignorada.

Además, si la interfaz de Zabbix está detrás de un proxy o un balanceador de carga, se puede utilizar la opción personalizada use_proxy_headers:

- false (por defecto): ignora la opción;

- true: utiliza las cabeceras HTTP X-Forwarded-* para construir la URL base.

Si utiliza un balanceador de carga para conectarse a la instancia de Zabbix, donde el balanceador de carga utiliza TLS/SSL y Zabbix no, debe indicar los parámetros 'baseurl', 'strict' y 'use_proxy_headers' de la siguiente manera:

$SSO['SETTINGS'] = [

'strict' => false,

'baseurl' => 'https://zabbix.example.com/zabbix/',

'use_proxy_headers' => true

];Ejemplo de configuración:

$SSO['SETTINGS'] = [

'security' => [

'signatureAlgorithm' => 'http://www.w3.org/2001/04/xmldsig-more#rsa-sha384'

'digestAlgorithm' => 'http://www.w3.org/2001/04/xmldsig-more#sha384',

// ...

],

// ...

];Configuración del frontend con Kerberos/ADFS

El archivo de configuración del frontend de Zabbix (zabbix.conf.php) se puede utilizar para configurar SSO con autenticación Kerberos y ADFS:

$SSO['SETTINGS'] = [

'security' => [

'requestedAuthnContext' => [

'urn:oasis:names:tc:SAML:2.0:ac:classes:Kerberos',

],

'requestedAuthnContextComparison' => 'exacto'

]

]; En este caso, en el campo SP name ID de la configuración SAML establezca: