Is this not what you were looking for? Switch to the current version or choose one from the drop-down menu.

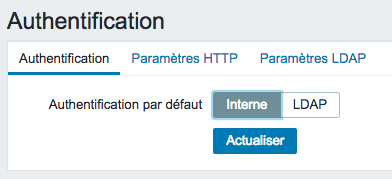

3 Authentification

Aperçu

Dans Administration → Authentification, vous pouvez spécifier la méthode d'authentification globale des utilisateurs de Zabbix. Les méthodes disponibles sont l'authentification interne, HTTP et LDAP.

Notez que la méthode d'authentification peut être ajustée au niveau du groupe d'utilisateurs.

Par défaut, l'authentification interne Zabbix est utilisée globalement. Pour changer :

- vers HTTP - accédez à l'onglet Paramètres HTTP et entrez les détails de l'authentification ;

- vers LDAP - sélectionnez LDAP comme authentification par défaut et entrez les détails de l'authentification dans l'onglet Paramètres LDAP.

Une fois terminé, cliquez sur Actualiser en bas du formulaire.

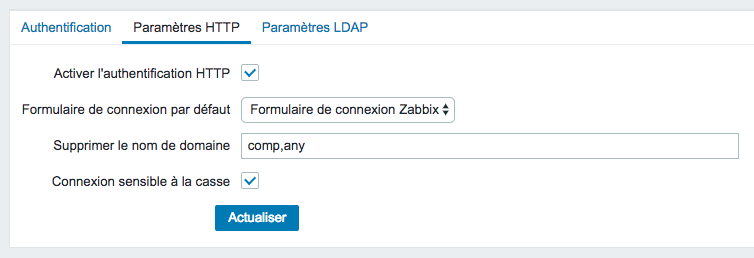

Authentification HTTP

L'authentification HTTP ou basée sur un serveur Web (par exemple : Authentification basique, NTLM/Kerberos) peut être utilisée pour vérifier les noms d'utilisateur et les mots de passe. Notez qu'un utilisateur doit également exister dans Zabbix, cependant son mot de passe Zabbix ne sera pas utilisé.

Faites attention ! Assurez-vous que l'authentification du serveur Web est configurée et fonctionne correctement avant de l'activer.

Paramètres de configuration :

| Paramètre | Description |

|---|---|

| Activer l'authentification HTTP | Cochez la case pour activer l'authentification HTTP. |

| Formulaire de connexion par défaut | Spécifiez s'il faut diriger les utilisateurs non authentifiés vers : Formulaire de connexion Zabbix - page de connexion Zabbix standard. Formulaire de connexion HTTP - page de connexion HTTP. Il est recommandé d'activer l'authentification basée sur le serveur Web pour la page index_http.php uniquement. Si le formulaire de connexion par défaut est défini sur 'Page de connexion HTTP', l'utilisateur sera automatiquement connecté si le module d'authentification du serveur Web définit une connexion valide pour l'utilisateur dans la variable $_SERVER.Les clés $_SERVER supportées sont PHP_AUTH_USER, REMOTE_USER, AUTH_USER. |

| Supprimer le nom de domaine | Liste délimitée par des virgules des noms de domaine à supprimer du nom d'utilisateur. Par exemple, comp,any - si le nom d'utilisateur est 'Admin@any', 'comp\Admin', l'utilisateur sera connecté en tant que 'Admin' ; Si le nom d'utilisateur est 'notacompany\Admin', la connexion sera refusée. |

| Connexion sensible à la casse | Décochez la case pour désactiver la connexion sensible à la casse (activée par défaut) pour les noms d'utilisateur. Par exemple, désactivez la connexion sensible à la casse et connectez-vous avec, par exemple, un utilisateur 'ADMIN' même si l'utilisateur de Zabbix est 'Admin'. Notez qu'avec la connexion sensible à la casse désactivée, la connexion sera refusée s'il existe plusieurs utilisateurs dans la base de données Zabbix avec un alias similaire (par exemple, Admin, admin). |

En cas d'authentification du serveur Web, tous les utilisateurs (même avec un accès à l'interface web défini sur Interne) seront authentifiés par le serveur Web et non par Zabbix !

Pour les utilisateurs internes qui ne peuvent pas se connecter avec des informations d'identification HTTP (avec le formulaire de connexion HTTP défini par défaut) entraînant l'erreur 401, vous pouvez ajouter une ligne ErrorDocument 401 /index.php?form=default aux directives d'authentification de base, qui sera redirigé vers le formulaire de connexion Zabbix habituel.

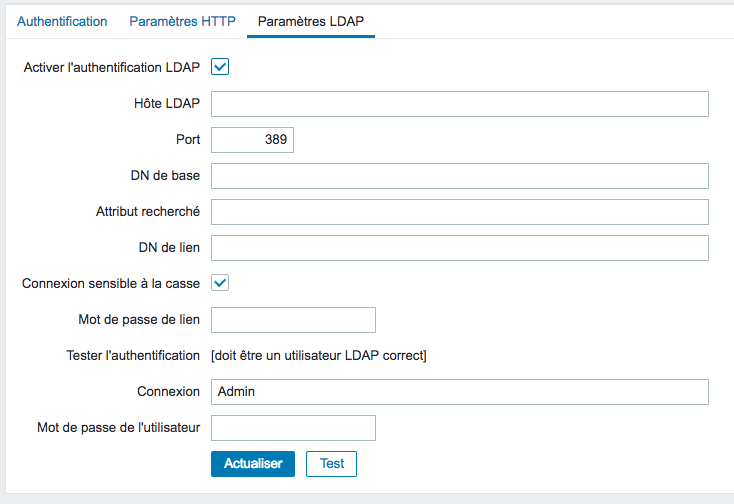

Authentification LDAP

L'authentification LDAP externe peut être utilisée pour vérifier les noms d'utilisateur et les mots de passe. Notez qu'un utilisateur doit également exister dans Zabbix, cependant son mot de passe Zabbix ne sera pas utilisé.

Alors que l'authentification LDAP est définie globalement, certains groupes d'utilisateurs peuvent toujours être authentifiés par Zabbix. Ces groupes doivent avoir un accès à l'interface web défini sur Interne. À l'inverse, si l'authentification interne est utilisée de manière globale, les détails de l'authentification LDAP peuvent être spécifiés et utilisés pour des groupes d'utilisateurs spécifiques dont l'accès à l'interface web est défini sur LDAP.

L'authentification LDAP Zabbix fonctionne au moins avec Microsoft Active Directory et OpenLDAP.

Paramètres de configuration :

| Paramètre | Description |

|---|---|

| Activer l'authentification LDAP | Cochez la case pour activer l'authentification LDAP. |

| Hôte LDAP | Nom du serveur LDAP. Par exemple : ldap://ldap.zabbix.com Pour un serveur LDAP sécurisé, utilisez le protocole ldaps. ldaps://ldap.zabbix.com Avec OpenLDAP 2.xx et versions ultérieures, un URI LDAP complet de la forme ldap://hostname:port ou ldaps://hostname:port peut être utilisé. |

| Port | Port du serveur LDAP. La valeur par défaut est 389. Pour une connexion LDAP sécurisée, le numéro de port est normalement 636. Non utilisé lors de l'utilisation d'URIs LDAP complets. |

| DN de base | Chemin de base pour rechercher des comptes : ou=Users,ou=system (pour OpenLDAP), DC=company,DC=com (pour Microsoft Active Directory) |

| Attribut recherché | Attribut de compte LDAP utilisé pour la recherche : uid (pour OpenLDAP), sAMAccountName (pour Microsoft Active Directory) |

| DN de lien | Compte LDAP pour la liaison et la recherche sur le serveur LDAP, exemples : uid=ldap_search,ou=system (pour OpenLDAP), CN=ldap_search,OU=user_group,DC=company,DC=com (pour Microsoft Active Directory) La liaison anonyme est supportée depuis Zabbix 4.0.4. |

| Connexion sensible à la casse | Décochez la case pour désactiver la connexion sensible à la casse (activée par défaut) pour les noms d'utilisateur. Par exemple, désactivez la connexion sensible à la casse et connectez-vous avec, par exemple, un utilisateur 'ADMIN' même si l'utilisateur de Zabbix est 'Admin'. Notez qu'avec la connexion sensible à la casse désactivée, la connexion sera refusée s'il existe plusieurs utilisateurs dans la base de données Zabbix avec un alias similaire (par exemple, Admin, admin). |

| Mot de passe de lien | Mot de passe LDAP du compte pour la liaison et la recherche sur le serveur LDAP. |

| Tester l'authentification | En-tête d'une section à tester |

| Connexion | Nom d'un utilisateur de test (actuellement connecté à l'interface Zabbix). Ce nom d'utilisateur doit exister sur le serveur LDAP. Zabbix n'active pas l'authentification LDAP s'il ne parvient pas à authentifier l'utilisateur pour le test. |

| Mot de passe de l'utilisateur | Mot de passe LDAP de l'utilisateur pour le test. |

En cas de problème avec les certificats, vous devrez peut-être ajouter une ligne d'autorisation TLS_REQCERT au fichier de configuration /etc/openldap/ldap.conf pour que la connexion LDAP sécurisée (ldaps) fonctionne. Cela pourrait réduire la sécurité de la connexion au catalogue LDAP.

Il est recommandé de créer un compte LDAP distinct (DN de lien) pour effectuer la liaison et la recherche sur le serveur LDAP avec des privilèges minimaux dans le protocole LDAP au lieu d'utiliser des comptes d'utilisateurs réels (utilisés pour la journalisation dans l'interface web de Zabbix).

Une telle approche offre davantage de sécurité et ne nécessite pas de changer le Mot de passe de lien lorsque l'utilisateur modifie son propre mot de passe sur le serveur LDAP.

Dans le tableau ci-dessus, il s'agit du nom du compte ldap_search.