- 3 Servidor web

- Descripción general

- Habilitar Zabbix en el directorio raíz de la URL

- Habilitar HTTP Strict Transport Security (HSTS) en el servidor web

- Aplicación de cookies de sesión seguras y SameSite en Zabbix

- Habilitación de Content Security Policy (CSP) en el servidor web

- Deshabilitar la exposición de información del servidor web

- Deshabilitar las páginas de error predeterminadas del servidor web

- Eliminando la página de prueba del servidor web

- Configurar la cabecera de respuesta HTTP X-Frame-Options

- Ocultando el archivo con la lista de contraseñas comunes

3 Servidor web

Descripción general

Esta sección contiene las mejores prácticas para configurar el servidor web de forma segura.

Habilitar Zabbix en el directorio raíz de la URL

En sistemas basados en RHEL, agregue un host virtual a la configuración de Apache (/etc/httpd/conf/httpd.conf) y establezca una redirección permanente para el directorio raíz del documento a la URL SSL de Zabbix. Tenga en cuenta que example.com debe ser reemplazado por el nombre real del servidor.

# Agregue las siguientes líneas:

<VirtualHost *:*>

ServerName example.com

Redirect permanent / https://example.com

</VirtualHost>Reinicie el servicio de Apache para aplicar los cambios:

Habilitar HTTP Strict Transport Security (HSTS) en el servidor web

Para proteger la interfaz de Zabbix contra ataques de degradación de protocolo, recomendamos habilitar la política HSTS en el servidor web.

Para habilitar la política HSTS para su interfaz de Zabbix en la configuración de Apache, siga estos pasos:

1. Localice el archivo de configuración de su host virtual:

/etc/httpd/conf/httpd.confen sistemas basados en RHEL/etc/apache2/sites-available/000-default.confen Debian/Ubuntu

2. Añada la siguiente directiva al archivo de configuración de su host virtual:

3. Reinicie el servicio de Apache para aplicar los cambios:

# En sistemas basados en RHEL:

systemctl restart httpd.service

# En Debian/Ubuntu

systemctl restart apache2.serviceAplicación de cookies de sesión seguras y SameSite en Zabbix

Al configurar Zabbix, es esencial aplicar los atributos secure y SameSite a las cookies de sesión para mejorar la seguridad y prevenir ataques de falsificación de solicitudes entre sitios (CSRF). Sin embargo, aplicar SameSite=Strict puede causar problemas en ciertos escenarios, tales como:

- Los widgets de URL del panel muestran "usuario no autenticado" al incrustar iframes del mismo dominio.

- Los usuarios que acceden al panel a través de HTTP en lugar de HTTPS pueden enfrentar problemas de inicio de sesión.

- Imposibilidad de compartir URLs a secciones específicas del menú de Zabbix o a equipos.

Para mitigar estos problemas, los usuarios deben tener una forma de ajustar la política SameSite.

1. Cookies seguras

Establecer la bandera secure garantiza que las cookies solo se transmitan a través de HTTPS, evitando su exposición en conexiones no cifradas.

Para habilitar cookies seguras en Zabbix, agregue o modifique la siguiente configuración en el servidor web:

Para Apache:

Para Nginx:

Asegúrese de que su interfaz de Zabbix se acceda a través de HTTPS; de lo contrario, las cookies con la bandera Secure no se enviarán.

2. Configuración del atributo SameSite

La configuración del servidor web también puede aplicar el atributo SameSite:

Para Apache:

Para Nginx (versión 1.19.3+):

Habilitación de Content Security Policy (CSP) en el servidor web

Para proteger la interfaz de Zabbix contra ataques de Cross Site Scripting (XSS), inyección de datos y ataques similares, recomendamos habilitar Content Security Policy en el servidor web. Para ello, configure el servidor web para que devuelva la cabecera HTTP.

La siguiente configuración de la cabecera CSP es solo para la instalación por defecto de la interfaz de Zabbix y para casos en los que todo el contenido se origina en el dominio del sitio (excluyendo subdominios). Puede ser necesaria una configuración diferente de la cabecera CSP si, por ejemplo, está configurando el widget URL para mostrar contenido de subdominios del sitio o dominios externos, cambiando de OpenStreetMap a otro motor de mapas, o añadiendo CSS o widgets externos. Si utiliza el método de autenticación multifactor Duo Universal Prompt, asegúrese de añadir "duo.com" a la directiva CSP en el archivo de configuración de su host virtual.

Para habilitar CSP para su interfaz de Zabbix en la configuración de Apache, siga estos pasos:

1. Localice el archivo de configuración de su host virtual:

/etc/httpd/conf/httpd.confen sistemas basados en RHEL/etc/apache2/sites-available/000-default.confen Debian/Ubuntu

2. Añada la siguiente directiva al archivo de configuración de su host virtual:

<VirtualHost *:*>

Header set Content-Security-Policy: "default-src 'self' *.openstreetmap.org; script-src 'self' 'unsafe-inline' 'unsafe-eval'; connect-src 'self'; img-src 'self' data: *.openstreetmap.org; style-src 'self' 'unsafe-inline'; base-uri 'self'; form-action 'self';"

</VirtualHost>3. Reinicie el servicio de Apache para aplicar los cambios:

# En sistemas basados en RHEL:

systemctl restart httpd.service

# En Debian/Ubuntu

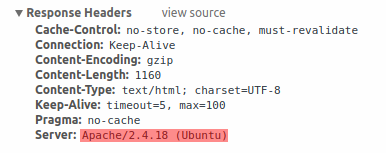

systemctl restart apache2.serviceDeshabilitar la exposición de información del servidor web

Para mejorar la seguridad, se recomienda deshabilitar todas las firmas del servidor web.

Por defecto, el servidor web expone la firma del software:

La firma se puede deshabilitar añadiendo los siguientes parámetros al archivo de configuración de Apache:

La firma de PHP (cabecera HTTP X-Powered-By) se puede deshabilitar cambiando el archivo de configuración php.ini (por defecto, la firma está deshabilitada):

Es necesario reiniciar el servidor web para que se apliquen los cambios en el archivo de configuración.

Para mayor seguridad, puede utilizar la herramienta mod_security con Apache (paquete libapache2-mod-security2). Esta herramienta permite eliminar la firma del servidor en lugar de eliminar solo la versión de la firma del servidor. La firma del servidor se puede cambiar a cualquier valor configurando "SecServerSignature" con el valor deseado después de instalar mod_security.

Consulte la documentación de su servidor web para obtener ayuda sobre cómo eliminar/cambiar las firmas del software.

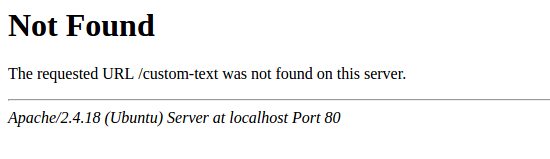

Deshabilitar las páginas de error predeterminadas del servidor web

Para evitar la exposición de información, se recomienda deshabilitar las páginas de error predeterminadas.

Por defecto, un servidor web utiliza páginas de error integradas:

Estas páginas de error predeterminadas deben ser reemplazadas/eliminadas. Por ejemplo, la directiva "ErrorDocument" puede utilizarse para definir una página/texto de error personalizado para el servidor web Apache.

Consulte la documentación de su servidor web para obtener ayuda sobre cómo reemplazar/eliminar las páginas de error predeterminadas.

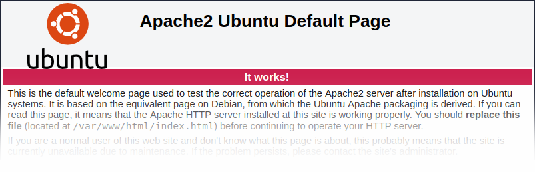

Eliminando la página de prueba del servidor web

Para evitar la exposición de información, se recomienda eliminar la página de prueba del servidor web.

Por defecto, la raíz web del servidor Apache contiene la página de prueba index.html:

Consulte la documentación de su servidor web para obtener ayuda sobre cómo eliminar las páginas de prueba predeterminadas.

Configurar la cabecera de respuesta HTTP X-Frame-Options

Por defecto, Zabbix está configurado con el parámetro Usar la cabecera HTTP X-Frame-Options establecido en SAMEORIGIN. Esto significa que el contenido solo puede cargarse en un marco que tenga el mismo origen que la propia página.

Los elementos del frontend de Zabbix que obtienen contenido de URLs externas (concretamente, el widget de panel de URL) muestran el contenido recuperado en una zona aislada (sandbox) con todas las restricciones de aislamiento habilitadas.

Estas configuraciones mejoran la seguridad del frontend de Zabbix y proporcionan protección contra ataques XSS y clickjacking. Los usuarios Super admin pueden modificar los parámetros Usar aislamiento de iframe y Usar la cabecera HTTP X-Frame-Options según sea necesario. Por favor, sopese cuidadosamente los riesgos y beneficios antes de cambiar la configuración predeterminada. No se recomienda desactivar completamente el aislamiento de iframe o la cabecera HTTP X-Frame-Options.

Ocultando el archivo con la lista de contraseñas comunes

Para aumentar la complejidad de los ataques de fuerza bruta de contraseñas, se recomienda limitar el acceso al archivo ui/data/top_passwords.txt. Este archivo contiene una lista de las contraseñas más comunes y específicas del contexto y evita que los usuarios establezcan dichas contraseñas (si el parámetro Evitar contraseñas fáciles de adivinar está habilitado en la política de contraseñas).

Para limitar el acceso al archivo top_passwords.txt, modifique la configuración de su servidor web.

En Apache, el acceso al archivo puede limitarse usando el archivo .htaccess:

En NGINX, el acceso al archivo puede limitarse usando la directiva location: