1 Configuración de CyberArk

Esta sección explica cómo configurar Zabbix para recuperar secretos de CyberArk Vault CV12.

El almacén debe estar instalado y configurado como se describe en la documentación oficial de CyberArk.

Para obtener información sobre la configuración de TLS en Zabbix, consulte Almacenamiento de secretos.

Credenciales de la base de datos

El acceso a un secreto con credenciales de base de datos se configura para cada componente de Zabbix por separado.

Servidor y proxies

Para obtener credenciales de base de datos desde el almacén para el servidor o proxy de Zabbix, especifique los siguientes parámetros de configuración en el archivo de configuración:

Vault: qué proveedor de almacén debe utilizarse;VaultURL: URL HTTP[S] del servidor de almacén;VaultDBPath: consulta al secreto del almacén que contiene las credenciales de la base de datos que se recuperarán mediante las claves "Content" y "UserName" (esta opción solo puede usarse si no se especifican DBUser y DBPassword);VaultTLSCertFile,VaultTLSKeyFile: nombres de los archivos de certificado y clave SSL; configurar estas opciones no es obligatorio, pero sí altamente recomendable;VaultPrefix: prefijo personalizado para la ruta o consulta del almacén, dependiendo del almacén; si no se especifica, se utilizará el valor predeterminado más adecuado.

El servidor de Zabbix también utiliza los parámetros de configuración Vault, VaultURL, VaultTLSCertFile, VaultTLSKeyFile y VaultPrefix para la autenticación en el almacén al procesar macros de secretos del almacén.

El servidor y el proxy de Zabbix leen los parámetros de configuración relacionados con el almacén de los archivos zabbix_server.conf y zabbix_proxy.conf al iniciar.

Ejemplo

- En zabbix_server.conf, especifique los siguientes parámetros:

Vault=CyberArk

VaultURL=https://127.0.0.1:1858

VaultDBPath=AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database

VaultTLSCertFile=cert.pem

VaultTLSKeyFile=key.pem

VaultPrefix=/AIMWebService/api/Accounts?- Zabbix enviará la siguiente solicitud API al almacén:

curl \

--header "Content-Type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- La respuesta del almacén contendrá las claves "Content" y "UserName":

{

"Content": <contraseña>,

"UserName": <usuario>,

"Address": <dirección>,

"Database": <BaseDeDatos>,

"PasswordChangeInProcess":<CambioDeContraseñaEnProceso>

}- Como resultado, Zabbix utilizará las siguientes credenciales para la autenticación en la base de datos:

- Usuario: <usuario>

- Contraseña: <contraseña>

Interfaz

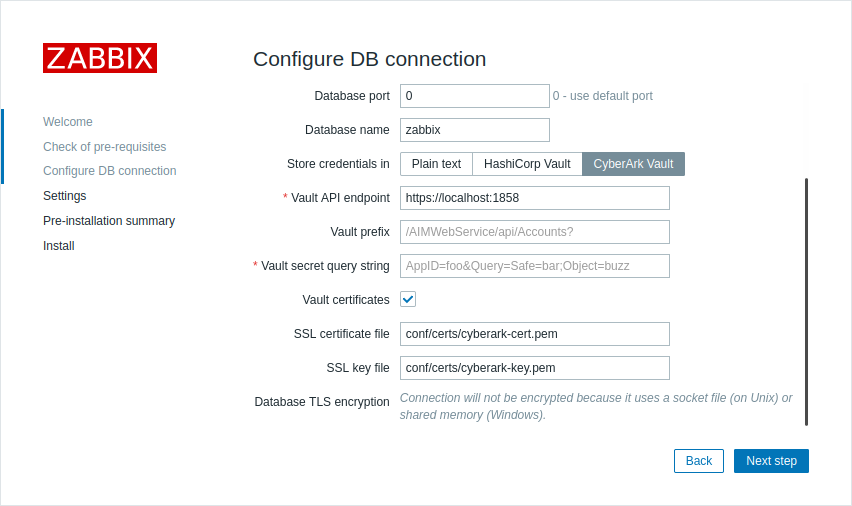

Para obtener las credenciales de la base de datos de la bóveda para la interfaz de Zabbix, especifique los siguientes parámetros durante la [instalación] de la interfaz (/manual/installation/frontend).

- En el paso Configurar conexión de base de datos, establezca el parámetro Almacenar credenciales en en "CyberArk Vault".

- Luego, complete los parámetros adicionales:

| Parámetro | Obligatorio | Valor predeterminado | Descripción |

|---|---|---|---|

| Punto final de API de Vault | sí | https://localhost:1858 | Especifique la URL para conectarse a la bóveda en el formato scheme://host:port |

| Prefijo de bóveda | no | /AIMWebService/api/Accounts? | Proporcione un prefijo personalizado para la consulta o ruta de la bóveda. Si no se especifica, se utiliza el valor predeterminado. |

| Cadena de consulta secreta de Vault | sí | Una consulta que especifica desde dónde se deben recuperar las credenciales de la base de datos. Ejemplo: AppID=foo&Query=Safe=bar;Object=buzz |

|

| Certificados de bóveda | no | Después de marcar la casilla de verificación, aparecerán parámetros adicionales que permitirán configurar la autenticación del cliente. Si bien este parámetro es opcional, se recomienda habilitarlo para la comunicación con CyberArk Vault. | |

| Archivo de certificado SSL | no | conf/certs/cyberark-cert.pem | Ruta al archivo de certificado SSL. El archivo debe estar en formato PEM. Si el archivo del certificado también contiene la clave privada, deje el parámetro del archivo de clave SSL vacío. |

| Archivo de clave SSL | no | conf/certs/cyberark-key.pem | Nombre del archivo de clave privada SSL utilizado para la autenticación del cliente. El archivo debe estar en formato PEM. |

Valores de macros de usuario

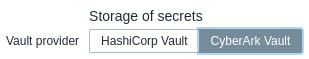

Para utilizar CyberArk Vault para almacenar valores de macros de usuario Vault secret, asegúrese de que:

- El servidor Zabbix está configurado para trabajar con CyberArk Vault;

- el parámetro Proveedor de Vault en Administración → General → Otros está establecido en "CyberArk Vault".

Solo el servidor Zabbix requiere acceso a los valores de macro Vault secret desde el vault. Otros componentes de Zabbix (proxy, interfaz web) no necesitan dicho acceso.

El valor de la macro debe contener una consulta (como query:key).

Consulte Macros de Vault secret para obtener información detallada sobre el procesamiento de valores de macros por parte de Zabbix.

Sintaxis de consulta

El símbolo de dos puntos (":") está reservado para separar la consulta de la clave.

Si una consulta contiene una barra diagonal o dos puntos, estos símbolos deben estar codificados en URL ("/" está codificado como "%2F", ":" está codificado como "%3A").

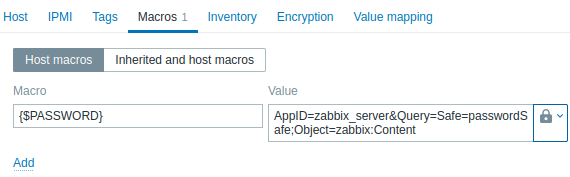

Ejemplo

- En Zabbix, agregue una macro de usuario {$PASSWORD} de tipo Secreto de Vault y con el valor

AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix:Content

- Zabbix enviará la siguiente solicitud API al vault:

curl \

--header "Content-Type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- La respuesta del vault contendrá la clave "Content":

{

"Content": <contraseña>,

"UserName": <usuario>,

"Address": <dirección>,

"Database" :<base_de_datos>,

"PasswordChangeInProcess":<cambio_de_contraseña_en_proceso>

}- Como resultado, Zabbix resolverá la macro {$PASSWORD} al valor - <contraseña>

Actualizar la configuración existente

Para actualizar una configuración existente para recuperar secretos de un CyberArk Vault:

Actualice los parámetros del archivo de configuración del servidor o proxy de Zabbix como se describe en la sección Credenciales de base de datos.

Actualice la configuración de conexión a la base de datos reconfigurando el frontend de Zabbix y especificando los parámetros requeridos como se describe en la sección Frontend. Para reconfigurar el frontend de Zabbix, abra la URL de configuración del frontend en el navegador:

- para Apache: http://<ip_o_nombre_del_servidor>/zabbix/setup.php

- para Nginx: http://<ip_o_nombre_del_servidor>/setup.php

Alternativamente, estos parámetros pueden establecerse en el archivo de configuración del frontend (zabbix.conf.php):

$DB['VAULT'] = 'CyberArk';

$DB['VAULT_URL'] = 'https://127.0.0.1:1858';

$DB['VAULT_DB_PATH'] = 'AppID=foo&Query=Safe=bar;Object=buzz';

$DB['VAULT_TOKEN'] = '';

$DB['VAULT_CERT_FILE'] = 'conf/certs/cyberark-cert.pem';

$DB['VAULT_KEY_FILE'] = 'conf/certs/cyberark-key.pem';

$DB['VAULT_PREFIX'] = '';- Configure las macros de usuario como se describe en la sección Valores de macro de usuario, si es necesario.

Para actualizar una configuración existente para recuperar secretos de un HashiCorp Vault, consulte Configuración de HashiCorp.