Esta página inclui conteúdo traduzido automaticamente. Se você notar um erro, selecione-o e pressione Ctrl+Enter para reportá-lo aos editores.

4 Macros de usuário secretas

Visão geral

O Zabbix fornece duas opções para proteger informações confidenciais nos valores das macros de usuário:

- Texto secreto

- Segredo do Vault

Embora o valor de uma macro secreta fique oculto, ele pode ser revelado por meio do uso em items. Por exemplo, em um script externo, uma instrução echo referenciando uma macro secreta pode ser usada para revelar o valor da macro para o frontend, porque o Zabbix server tem acesso ao valor real da macro. Veja locais onde os valores das macros secretas são desmascarados.

Macros secretas não podem ser usadas em expressões de trigger.

Texto secreto

Com as macros de texto secreto, o valor da macro é mascarado com asteriscos.

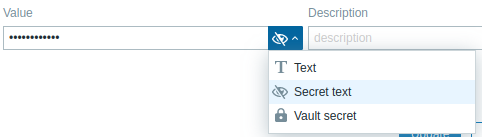

Para tornar o valor de uma macro secreto, clique no botão no final do campo Valor e selecione a opção Texto secreto:

Depois que a configuração for salva, não será mais possível visualizar o valor.

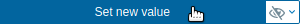

Para alterar o valor da macro, passe o mouse sobre o campo Valor e clique no botão Definir novo valor (aparece ao passar o mouse):

Ao clicar no botão Definir novo valor (ou alterar o tipo de valor da macro), o valor atual será apagado. Você pode restaurar o valor original clicando na seta  no final do campo Valor (disponível apenas antes de salvar a nova configuração). Observe que restaurar o valor original não irá expô-lo.

no final do campo Valor (disponível apenas antes de salvar a nova configuração). Observe que restaurar o valor original não irá expô-lo.

URLs que contenham uma macro secreta não funcionarão, pois a macro nelas será resolvida como "******".

Segredo do Vault

Com macros de segredo do Vault, o valor da macro é armazenado em um software externo de gerenciamento de segredos (vault).

Para configurar uma macro de segredo do Vault, clique no botão no final do campo Valor e selecione a opção Segredo do Vault:

O valor da macro deve apontar para um segredo do vault. O formato de entrada depende do provedor do vault. Para exemplos de configuração específicos de cada provedor, consulte:

Os valores das macros secretas do vault são recuperados do vault pelo Zabbix server (e pelo Zabbix proxy, se Resolver macros secretas do vault por estiver definido como Zabbix server e proxy) a cada atualização dos dados de configuração e, em seguida, armazenados no cache de configuração. O Zabbix server e o Zabbix proxy podem usar vaults diferentes.

Se Resolver macros secretas do vault por estiver definido como Zabbix server, então os segredos do vault são recuperados apenas pelo server e o Zabbix proxy recebe os valores das macros secretas do Vault do Zabbix server em cada sincronização de configuração e os armazena em seu próprio cache de configuração. Isso significa que um Zabbix proxy não pode iniciar a coleta de dados após uma reinicialização até que receba a atualização de configuração do Zabbix server.

Para atualizar manualmente os valores secretos do vault, use a opção secrets_reload runtime control (apenas no server).

A criptografia deve estar habilitada entre o Zabbix server e o proxy; caso contrário, uma mensagem de aviso do server será registrada.

Se um valor de macro não puder ser recuperado com sucesso, o item correspondente que utiliza o valor ficará como não suportado.

Locais não mascarados

Esta lista fornece os locais dos parâmetros onde os valores das macros secretas não são mascarados.

Os valores das macros secretas permanecerão mascarados nos locais abaixo se referenciados indiretamente. Por exemplo, {ITEM.KEY}, {ITEM.KEY<1-9>}, {LLDRULE.KEY} macros internas usadas em tipos de mídia (parâmetros de Script ou Webhook) serão resolvidas para chaves de item contendo macros secretas mascaradas, como net.tcp.port[******,******] em vez de net.tcp.port[192.0.2.0,80].

| Contexto | Parâmetro | |

|---|---|---|

| Itens, protótipos de item, regras LLD | ||

| Item | Parâmetros da chave do item | |

| Protótipo de item | Parâmetros da chave do protótipo de item | |

| Regra de descoberta de baixo nível | Parâmetros da chave do item de descoberta | |

| SNMP agent | Comunidade SNMP | |

| Nome do contexto (SNMPv3) | ||

| Nome de segurança (SNMPv3) | ||

| Senha de autenticação (SNMPv3) | ||

| Senha de privacidade (SNMPv3) | ||

| HTTP agent | URL | |

| Campos de consulta | ||

| Post | ||

| Cabeçalhos | ||

| Nome de usuário | ||

| Senha | ||

| Senha da chave SSL | ||

| Script | Parâmetros | |

| Script | ||

| Browser | Parâmetros | |

| Script | ||

| Database monitor | Consulta SQL | |

| TELNET agent | Script | |

| Nome de usuário | ||

| Senha | ||

| SSH agent | Script | |

| Nome de usuário | ||

| Senha | ||

| Simple check | Nome de usuário | |

| Senha | ||

| JMX agent | Nome de usuário | |

| Senha | ||

| Pré-processamento de valor de item | ||

| Etapa de pré-processamento JavaScript | Script | |

| Cenários web | ||

| Cenário web | Valor da variável | |

| Valor do cabeçalho | ||

| URL | ||

| Valor do campo de consulta | ||

| Valor do campo post | ||

| Post bruto | ||

| Autenticação de cenário web | Usuário | |

| Senha | ||

| Senha da chave SSL | ||

| Conectores | ||

| Conector | URL | |

| Nome de usuário | ||

| Senha | ||

| Token | ||

| Proxy HTTP | ||

| Arquivo de certificado SSL | ||

| Arquivo de chave SSL | ||

| Senha da chave SSL | ||

| Descoberta de rede | ||

| SNMP | Comunidade SNMP | |

| Nome do contexto (SNMPv3) | ||

| Nome de segurança (SNMPv3) | ||

| Senha de autenticação (SNMPv3) | ||

| Senha de privacidade (SNMPv3) | ||

| Scripts globais | ||

| Webhook | Script JavaScript | |

| Valor do parâmetro do script JavaScript | ||

| Telnet | Nome de usuário | |

| Senha | ||

| SSH | Nome de usuário | |

| Senha | ||

| Script | Script | |

| Tipos de mídia | ||

| Script | Parâmetros do script | |

| Webhook | Parâmetros | |

| Gerenciamento IPMI | ||

| Host | Nome de usuário | |

| Senha | ||