17. הצפנה

סקירה כללית

Zabbix תומך בתקשורת מוצפנת בין רכיבי Zabbix באמצעות פרוטוקול Transport Layer Security (TLS) v.1.2 ו-1.3 (בהתאם ל- ספריית קריפטו). הצפנה מבוססת תעודות ומפתחות משותפת מראש נתמך.

ניתן להגדיר הצפנה עבור חיבורים:

- בין שרת Zabbix, Zabbix proxy, Zabbix agent, zabbix_sender ו-zabbix_get כלי עזר

- למסד הנתונים של Zabbix מ-Zabbix frontend ו שרת/פרוקסי

ההצפנה היא אופציונלית וניתנת להגדרה עבור רכיבים בודדים:

- ניתן להגדיר כמה פרוקסי וסוכנים לשימוש מבוסס אישורים הצפנה עם השרת, בעוד שאחרים יכולים להשתמש בשיתוף מראש הצפנה מבוססת מפתח, ועוד אחרים ממשיכים עם לא מוצפן תקשורת (כמו קודם)

- שרת (פרוקסי) יכול להשתמש בתצורות הצפנה שונות עבור מארחים שונים

תוכניות דמון Zabbix משתמשות ביציאת האזנה אחת עבור מוצפן ו חיבורים נכנסים לא מוצפנים. הוספת הצפנה אינה מחייבת פתיחת יציאות חדשות בחומות אש.

מגבלות

- מפתחות פרטיים מאוחסנים בטקסט רגיל בקבצים הניתנים לקריאה על ידי Zabbix רכיבים במהלך האתחול

- מפתחות משותפים מראש מוזנים בחזית Zabbix ומאוחסנים ב- Zabbix מסד נתונים בטקסט רגיל

- הצפנה מובנית אינה מגנה על תקשורת:

- בין שרת האינטרנט המריץ את Zabbix Frontend לבין אינטרנט של משתמש דפדפן

- בין חזית Zabbix לשרת Zabbix

- כרגע כל חיבור מוצפן נפתח בלחיצת יד מלאה TLS, אין מטמון הפעלה וכרטיסים מיושמים

- הוספת הצפנה מגדילה את הזמן לבדיקות ופעולות של פריטים, בהתאם לאחזור הרשת:

- לדוגמה, אם עיכוב מנות הוא 100ms אז פתיחת TCP חיבור ושליחת בקשה לא מוצפנת לוקח בערך 200 אלפיות השנייה. עם הצפנה מתווספות כ-1000 אלפיות השנייה להקמת ה-TLS חיבור;

- ייתכן שיהיה צורך להגדיל את זמני הזמן, אחרת חלק מהפריטים ו פעולות שמריצות סקריפטים מרוחקים על סוכנים עשויות לעבוד איתן חיבורים לא מוצפנים, אך נכשלים עם פסק זמן עם מוצפן.

- הצפנה אינה נתמכת על ידי רשת Discovery. סוכן Zabbix בודק שיבוצע על ידי גילוי רשת יהיה לא מוצפן ואם Zabbix הסוכן מוגדר לדחות חיבורים לא מוצפנים בדיקות כאלה לא יצליח.

קומפילציה של Zabbix עם תמיכה בהצפנה

כדי לתמוך בהצפנה Zabbix חייב להיות הידור ולקשר עם אחד מה ספריות קריפטו נתמכות:

- GnuTLS - מגרסה 3.1.18

- OpenSSL - גרסאות 1.0.1, 1.0.2, 1.1.0, 1.1.1, 3.0.x. שים לב ש-3.0.x נתמך מאז Zabbix 6.0.4.

- LibreSSL - נבדק עם גרסאות 2.7.4, 2.8.2:

- LibreSSL 2.6.x אינו נתמך

- LibreSSL נתמך כתחליף תואם של OpenSSL; לא נעשה שימוש בפונקציות ה-API הספציפיות ל-LibreSSL החדשות

tls_*(). לא ניתן יהיה להשתמש ברכיבי Zabbix המותרים עם LibreSSL PSK, ניתן להשתמש רק בתעודות.

הספרייה נבחרת על ידי ציון האפשרות המתאימה ל סקריפט "הגדר":

--with-gnutls[=DIR]--with-openssl[=DIR](משמש גם עבור LibreSSL)

לדוגמה, כדי להגדיר את המקורות עבור שרת וסוכן עם OpenSSL אתה יכול להשתמש במשהו כמו:

./configure --enable-server --enable-agent --with-mysql --enable-ipv6 --with-net-snmp --with-libcurl --with-libxml2 --with-opensslרכיבי Zabbix שונים עשויים להיות מורכבים עם קריפטו שונה ספריות (למשל שרת עם OpenSSL, סוכן עם GnuTLS).

::: שימו לב חשוב אם אתה מתכנן להשתמש במפתחות משותפים מראש (PSK), שקול להשתמש בספריות GnuTLS או OpenSSL 1.1.0 (או חדשות יותר) ב רכיבי Zabbix באמצעות PSKs. ספריות GnuTLS ו-OpenSSL 1.1.0 תמיכה ב-PSK ciphersuites עם Perfect Forward סודיות. גם גרסאות ישנות יותר של ספריית OpenSSL (1.0.1, 1.0.2c) תומכות PSKs, אבל PSK ciphersuites זמינות לא מספקות Perfect Forward סוֹדִיוּת. :::

ניהול הצפנת חיבור

חיבורים ב- Zabbix יכולים להשתמש ב:

- ללא הצפנה (ברירת מחדל)

- מבוסס תעודת RSA הצפנה

- הצפנה מבוססת PSK

ישנם שני פרמטרים חשובים המשמשים לציון הצפנה ביניהם רכיבי Zabbix:

- TLSConnect - מציין באיזו הצפנה להשתמש עבור יוצאים חיבורים (לא מוצפנים, PSK או אישור)

- TLSAccept - מציין לאילו סוגי חיבורים מותרים חיבורים נכנסים (לא מוצפנים, PSK או אישור). אחד או יותר ניתן לציין ערכים.

TLSConnect משמש בקבצי התצורה עבור Zabbix proxy (ב מצב פעיל, מציין רק חיבורים לשרת) וסוכן Zabbix (עבור צ'קים פעילים). בחזית Zabbix המקבילה של TLSConnect היא חיבורים למארח בשדה תצורה ← מארחים ← <כמה מארח> → הכרטיסייה הצפנה והשדה חיבורים ל-proxy ב ניהול ← פרוקסי ← <proxy כלשהו> ← הכרטיסייה הצפנה. אם ה סוג ההצפנה שהוגדר לחיבור נכשל, אין הצפנה אחרת סוגים ינוסו.

TLSAccept משמש בקובצי התצורה עבור Zabbix proxy (ב מצב פסיבי, מציין רק חיבורים מהשרת) וסוכן Zabbix (עבור צ'קים פסיביים). בחזית Zabbix המקבילה של TLSAccept היא חיבורים מארח בשדה תצורה ← מארחים ← <כמה מארח> → הכרטיסייה הצפנה והשדה חיבורים מ-proxy ב ניהול ← פרוקסי ← <proxy כלשהו> ← הכרטיסייה הצפנה.

בדרך כלל אתה מגדיר רק סוג אחד של הצפנה עבור נכנסות הצפנות. אבל אולי תרצה לשנות את סוג ההצפנה, למשל. מ לא מוצפן למבוסס אישורים עם מינימום זמן השבתה והחזרה לאחור אפשרות. כדי להשיג זאת:

- הגדר 'TLSAccept=unencrypted,cert' בקובץ התצורה של הסוכן ו הפעל מחדש את סוכן Zabbix

- בדוק את החיבור עם zabbix_get לסוכן באמצעות אישור. אם זה עובד, אתה יכול להגדיר מחדש הצפנה עבור הסוכן הזה ב- Zabbix ממשק קצה ב-תצורה → מארחים → <מארח כלשהו> → לשונית הצפנה על ידי הגדרת חיבורים למארח ל"אישור".

- כאשר מטמון תצורת השרת מתעדכן (ופרוקסי התצורה מתעדכנת אם המארח מנוטר על ידי פרוקסי). החיבורים לאותו סוכן יוצפנו

- אם הכל עובד כמצופה אתה יכול להגדיר 'TLSAccept=cert' ב- קובץ תצורת הסוכן והפעל מחדש את סוכן Zabbix. עכשיו הסוכן יקבל רק חיבורים מוצפנים מבוססי תעודות. חיבורים לא מוצפנים ומבוססי PSK יידחו.

באופן דומה זה עובד על שרת ו-proxy. אם ב-Zabix frontend in תצורת המארח חיבורים מהמארח מוגדרת ל"אישור" אז רק חיבורים מוצפנים מבוססי תעודה יתקבלו מה- סוכן (צ'קים פעילים) ו-zabbix_sender (פריטי לוכד).

סביר להניח שתגדיר חיבורים נכנסים ויוצאים לשימוש אותו סוג הצפנה או ללא הצפנה כלל. אבל טכנית זה כן אפשר להגדיר אותו בצורה אסימטרית, למשל. מבוסס תעודה הצפנה עבור נכנסות ומבוססת PSK עבור חיבורים יוצאים.

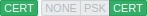

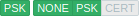

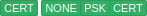

תצורת ההצפנה עבור כל מארח מוצגת ב- Zabbix חזית, ב-תצורה → מארחים בעמודה הצפנת סוכן. לדוגמה:

|דוגמה|חיבורים למארח|חיבורים מותרים מהמארח|חיבורים שנדחו מהמארח| |-------|------------------------|------------------------|- ------------------| | |לא מוצפן|לא מוצפן|מוצפן, תעודה ו-PSK מוצפן| |

|לא מוצפן|לא מוצפן|מוצפן, תעודה ו-PSK מוצפן| | |מוצפן, מבוסס תעודה|מוצפן, מבוסס תעודה|מוצפן לא מוצפן ומבוסס PSK| |

|מוצפן, מבוסס תעודה|מוצפן, מבוסס תעודה|מוצפן לא מוצפן ומבוסס PSK| | |מוצפן, מבוסס PSK|מוצפן, מבוסס PSK|מוצפן לא מוצפן ומבוסס תעודות| |

|מוצפן, מבוסס PSK|מוצפן, מבוסס PSK|מוצפן לא מוצפן ומבוסס תעודות| | |מוצפן, מבוסס PSK|מוצפן לא מוצפן ומבוסס PSK|מוצפן מבוסס אישור| |

|מוצפן, מבוסס PSK|מוצפן לא מוצפן ומבוסס PSK|מוצפן מבוסס אישור| | |מוצפן, מבוסס תעודה|לא מוצפן, PSK או מבוסס תעודה מוצפן|-|

|מוצפן, מבוסס תעודה|לא מוצפן, PSK או מבוסס תעודה מוצפן|-|

::: שימו לב חשוב חיבורים אינם מוצפנים כברירת מחדל. הצפנה יש להגדיר עבור כל מארח ופרוקסי בנפרד. :::

zabbix_get ו-zabbix_sender עם הצפנה

ראה zabbix_get ו zabbix_sender דפי manpage לשימוש בהם עם הצפנה.

סוויטות צופן

חבילות צויפרים כברירת מחדל מוגדרות באופן פנימי במהלך ההפעלה של Zabbix ולפני Zabbix 4.0.19, 4.4.7, אינם ניתנים להגדרה על ידי המשתמש.

מאז Zabbix 4.0.19, 4.4.7 גם חבילות צופן בהגדרת משתמש הן נתמך עבור GnuTLS ו-OpenSSL. משתמשים יכולים configure ciphersuites לפי מדיניות האבטחה שלהם. השימוש בתכונה זו הוא אופציונלי (מובנה חבילות צופן ברירת מחדל עדיין עובדות).

עבור ספריות קריפטו הידור עם הגדרות ברירת המחדל Zabbix מובנית כללים בדרך כלל מביאים לחבילות הצפנים הבאות (בסדר מ בעדיפות גבוהה עד נמוכה יותר):

| ספרייה | חבילות צופן תעודות | חבילות צופן PSK |

|---|---|---|

| GnuTLS 3.1.18 | TLS_ECDHE_RSA_AES_128_GCM_SHA256 TLS_ECDHE_RSA_AES_128_CBC_SHA256 TLS_ECDHE_RSA\2_A _CBC_SHA1 TLS_RSA_AES_128_GCM_SHA256 TLS_RSA_AES_128_CBC_SHA256 TLS_RSA_AES_128_CBC_SHAECDLS_SHA1 |

_PSK_AES_128_CBC_SHA256 TLS_ECDHE_PSK_AES_128_CBC_SHA1 TLS_PSK_AES_128_GCM_SHA256_TLS_PSK_1_8 _CBC_SHA256 TLS_PSK_AES_128_CBC_SHA1 |

| OpenSSL 1.0.2c | ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA AES128-GCM-SHA256-AES SHA256 AES128-SHA |

PSK-AES128-CBC-SHA |

| OpenSSL 1.1.0 | ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA AES128-GCM-SHA2528-AES1 CCM8 AES128-CCM AES128-SHA256 AES128-SHA |

ECDHE-PSK-AES128-CBC-SHA256 ECDHE-PSK-AES128-CBC-SHA PSK-AES128 -GCM-SHA256 PSK-AES128-CCM8 PSK-AES128-CCM PSK-AES128-CBC-SHA256 PSK-AES128-CBC-SHA |

| OpenSSL 1.1.1d | TLS_AES_256_GCM_SHA384 TLS_CHACHA20_POLY1305_SHA256 TLS_AES_128_GCM_SHA256 ECDHE-18-RSA SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA AES128-GCM-SHA256 AES128-CCM8 AES128-CCM AES128-SHA25> AES128-SHA |

TLS_CHACHA20_POLY1305_SHA256 TLS_AES_128_GCM_SHA256 ECDHE-PSK-AES128-CBC-SHA256 ECDHE-PSK-AES-128-C PSK-AES128-GCM-SHA256 PSK-AES128-CCM8 PSK-AES128-CCM PSK-AES128-CBC-SHA256 PSK-AES128-CBC-SHA |

חבילות צופן בהגדרת משתמש

ניתן לעקוף את קריטריוני הבחירה המובנים של חבילת צופן חבילות צופן בהגדרת משתמש.

::: שימו לב חשוב ciphersuites בהגדרת משתמש היא תכונה מיועדת למשתמשים מתקדמים שמבינים חבילות צופן TLS, האבטחה שלהן ו השלכות של טעויות, ומי שנוח עם TLS פתרון תקלות. :::

ניתן לעקוף את קריטריוני הבחירה המובנים של ciphersuite באמצעות הפרמטרים הבאים:

| עקוף היקף | פרמטר | ערך | תיאור |

|---|---|---|---|

| בחירת חבילת צופן לאישורים | TLSCipherCert13 | Valid OpenSSL 1.1.1 מחרוזות צופן עבור פרוטוקול TLS 1.3 (הערכים שלהם מועברים אל הפונקציה OpenSSL SSL_CTX_set_ciphersuites()). | קריטריונים לבחירת צופן מבוססי תעודות עבור TLS 1.3 רק OpenSSL 1.1.1 ומעלה. |

| TLSCipherCert | Valid OpenSSL מחרוזות צופן עבור TLS 1.2 או GnuTLS [מחרוזות עדיפות] חוקיות (https://gnutls .org/manual/html_node/Priority-Strings.html). הערכים שלהם מועברים לפונקציות SSL_CTX_set_cipher_list() או gnutls_priority_init() בהתאמה. | קריטריונים לבחירת חבילת צופן מבוססת תעודות עבור TLS 1.2/1.3 (GnuTLS), TLS 1.2 (OpenSSL) | |

| בחירת צופן עבור PSK | TLSCipherPSK13 | OpenSSL תקף 1.1.1 מחרוזות צופן עבור פרוטוקול TLS 1.3 (הערכים שלהם מועברים אל הפונקציה OpenSSL SSL_CTX_set_ciphersuites()). | קריטריונים לבחירת צופן מבוססי PSK עבור TLS 1.3 רק OpenSSL 1.1.1 ומעלה. |

| TLSCipherPSK | OpenSSL חוקי מחרוזות צופן עבור TLS 1.2 או GnuTLS [מחרוזות עדיפות] חוקיות (https://gnutls .org/manual/html_node/Priority-Strings.html). הערכים שלהם מועברים לפונקציות SSL_CTX_set_cipher_list() או gnutls_priority_init() בהתאמה. | קריטריוני בחירה מבוססי-PSK עבור TLS 1.2/1.3 (GnuTLS), TLS 1.2 (OpenSSL) | |

| רשימת חבילת צופן משולבת עבור אישור ו-PSK | TLSCipherAll13 | Valid OpenSSL 1.1.1 מחרוזות צופן עבור פרוטוקול TLS 1.3 (הערכים שלהם מועברים לפונקציית OpenSSL SSL_CTX_set_ciphersuites()). | קריטריונים לבחירת חבילת צופן עבור TLS 1.3 רק OpenSSL 1.1.1 ומעלה. |

| TLSCipherAll | OpenSSL חוקית מחרוזות צופן עבור TLS 1.2 או GnuTLS [מחרוזות עדיפות] חוקיות (https://gnutls .org/manual/html_node/Priority-Strings.html). הערכים שלהם מועברים לפונקציות SSL_CTX_set_cipher_list() או gnutls_priority_init() בהתאמה. | קריטריוני בחירת צופן סוויטה עבור TLS 1.2/1.3 (GnuTLS), TLS 1.2 (OpenSSL) |

כדי לעקוף את בחירת חבילת הצופן ב zabbix_get ו zabbix_sender כלי עזר - השתמש ב- פרמטרים של שורת הפקודה:

--tls-cipher13--tls-cipher

הפרמטרים החדשים הם אופציונליים. אם לא צוין פרמטר, ה- נעשה שימוש בערך ברירת מחדל פנימי. אם מוגדר פרמטר זה לא יכול להיות ריק.

אם ההגדרה של ערך TLSCipher* בספריית ההצפנה נכשלת אז השרת, ה-proxy או הסוכן לא יתחילו ונרשמת שגיאה.

חשוב להבין מתי כל פרמטר ישים.

חיבורים יוצאים

המקרה הפשוט ביותר הוא חיבורים יוצאים:

- לחיבורים יוצאים עם אישור - השתמש ב-TLSCipherCert13 או TLScipherCert

- לחיבורים יוצאים עם PSK - השתמשו ב-TLSCipherPSK13 ו TLScipherPSK

- במקרה של zabbix_get ו-zabbix_sender עזרי שורת הפקודה ניתן להשתמש בפרמטרים

--tls-cipher13ו---tls-cipher(ההצפנה מצוינת באופן חד משמעי באמצעות--tls-connectפָּרָמֶטֶר)

חיבורים נכנסים

זה קצת יותר מסובך עם חיבורים נכנסים כי חוקים הם ספציפי לרכיבים ותצורה.

עבור Zabbix סוכן:

| הגדרת חיבור סוכן | תצורת צופן |

|---|---|

| TLSConnect=cert | TLSCipherCert, TLSCipherCert13 |

| TLSConnect=psk | TLSCipherPSK, TLSCipherPSK13 |

| TLSAccept=cert | TLSCipherCert, TLSCipherCert13 |

| TLSAccept=psk | TLSCipherPSK, TLSCipherPSK13 |

| TLSAccept=cert,psk | TLSCipherAll, TLSCipherAll13 |

עבור Zabbix שרת ופרוקסי:

| הגדרת חיבור | תצורת צופן |

|---|---|

| חיבורים יוצאים באמצעות PSK | TLSCipherPSK, TLSCipherPSK13 |

| חיבורים נכנסים באמצעות אישורים | TLSCipherAll, TLSCipherAll13 |

| חיבורים נכנסים באמצעות PSK אם לשרת אין אישור | TLSCipherPSK, TLSCipherPSK13 |

| חיבורים נכנסים באמצעות PSK אם לשרת יש אישור | TLSCipherAll, TLSCipherAll13 |

ניתן לראות דפוס מסוים בשתי הטבלאות שלמעלה:

- ניתן לציין TLSCipherAll ו-TLSCipherAll13 רק אם הם משולבים נעשה שימוש ברשימה של חבילות צופן מבוססות ו PSK. שם הם שני מקרים שבהם זה מתרחש: שרת (פרוקסי) עם מוגדר אישור (חבילות צופן PSK תמיד מוגדרות בשרת, ב-proxy אם ספריית הקריפטו תומכת ב-PSK), סוכן מוגדר לקבל את שניהם חיבורים נכנסים מבוססי תעודה ו-PSK

- במקרים אחרים מספיקים TLSCipherCert* ו/או TLSCipherPSK*

הטבלאות הבאות מציגות את ערכי ברירת המחדל המובנים של TLSCipher*. הֵם יכולה להיות נקודת התחלה טובה לערכים המותאמים אישית שלך.

| פרמטר | GnuTLS 3.6.12 |

|---|---|

| TLSCipherCert | אין:+VERS-TLS1.2:+ECDHE-RSA:+RSA:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1:+CURVE-ALL:+COMP -NULL:+SIGN-ALL:+CTYPE-X.509 |

| TLSCipherPSK | אין:+VERS-TLS1.2:+ECDHE-PSK:+PSK:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1:+CURVE-ALL:+COMP -NULL:+סימן-הכל |

| TLSCipherAll | ללא:+VERS-TLS1.2:+ECDHE-RSA:+RSA:+ECDHE-PSK:+PSK:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1 :+CURVE-ALL:+COMP-NULL:+SIGN-ALL:+CTYPE-X.509 |

| פרמטר | OpenSSL 1.1.1d 1 |

|---|---|

| TLSCipherCert13 | |

| TLSCipherCert | EECDH+aRSA+AES128:RSA+aRSA+AES128 |

| TLSCipherPSK13 | TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256 |

| TLSCipherPSK | kECDHEPSK+AES128:kPSK+AES128 |

| TLSCipherAll13 | |

| TLSCipherAll | EECDH+aRSA+AES128:RSA+aRSA+AES128:kECDHEPSK+AES128:kPSK+AES128 |

1 ערכי ברירת המחדל שונים עבור גרסאות OpenSSL ישנות יותר (1.0.1, 1.0.2, 1.1.0), עבור LibreSSL ואם OpenSSL הידור ללא PSK תמיכה.

** דוגמאות של חבילות צופן בהגדרת משתמש **

ראה להלן את הדוגמאות הבאות של חבילות צופן בהגדרת משתמש:

חיבורים נכנסים

זה קצת יותר מסובך עם חיבורים נכנסים כי חוקים הם ספציפי לרכיבים ותצורה.

עבור Zabbix סוכן:

| הגדרת חיבור סוכן | תצורת צופן |

|---|---|

| TLSConnect=cert | TLSCipherCert, TLSCipherCert13 |

| TLSConnect=psk | TLSCipherPSK, TLSCipherPSK13 |

| TLSAccept=cert | TLSCipherCert, TLSCipherCert13 |

| TLSAccept=psk | TLSCipherPSK, TLSCipherPSK13 |

| TLSAccept=cert,psk | TLSCipherAll, TLSCipherAll13 |

עבור Zabbix שרת ופרוקסי:

| הגדרת חיבור | תצורת צופן |

|---|---|

| חיבורים יוצאים באמצעות PSK | TLSCipherPSK, TLSCipherPSK13 |

| חיבורים נכנסים באמצעות אישורים | TLSCipherAll, TLSCipherAll13 |

| חיבורים נכנסים באמצעות PSK אם לשרת אין אישור | TLSCipherPSK, TLSCipherPSK13 |

| חיבורים נכנסים באמצעות PSK אם לשרת יש אישור | TLSCipherAll, TLSCipherAll13 |

ניתן לראות דפוס מסוים בשתי הטבלאות שלמעלה:

- ניתן לציין TLSCipherAll ו-TLSCipherAll13 רק אם הם משולבים נעשה שימוש ברשימה של חבילות צופן מבוססות ו PSK. שם הם שני מקרים שבהם זה מתרחש: שרת (פרוקסי) עם מוגדר אישור (חבילות צופן PSK תמיד מוגדרות בשרת, ב-proxy אם ספריית הקריפטו תומכת ב-PSK), סוכן מוגדר לקבל את שניהם חיבורים נכנסים מבוססי תעודה ו-PSK

- במקרים אחרים מספיקים TLSCipherCert* ו/או TLSCipherPSK*

הטבלאות הבאות מציגות את ערכי ברירת המחדל המובנים של TLSCipher*. הֵם יכולה להיות נקודת התחלה טובה לערכים המותאמים אישית שלך.

| פרמטר | GnuTLS 3.6.12 |

|---|---|

| TLSCipherCert | אין:+VERS-TLS1.2:+ECDHE-RSA:+RSA:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1:+CURVE-ALL:+COMP -NULL:+SIGN-ALL:+CTYPE-X.509 |

| TLSCipherPSK | אין:+VERS-TLS1.2:+ECDHE-PSK:+PSK:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1:+CURVE-ALL:+COMP -NULL:+סימן-הכל |

| TLSCipherAll | ללא:+VERS-TLS1.2:+ECDHE-RSA:+RSA:+ECDHE-PSK:+PSK:+AES-128-GCM:+AES-128-CBC:+AEAD:+SHA256:+SHA1 :+CURVE-ALL:+COMP-NULL:+SIGN-ALL:+CTYPE-X.509 |

| פרמטר | OpenSSL 1.1.1d 1 |

|---|---|

| TLSCipherCert13 | |

| TLSCipherCert | EECDH+aRSA+AES128:RSA+aRSA+AES128 |

| TLSCipherPSK13 | TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256 |

| TLSCipherPSK | kECDHEPSK+AES128:kPSK+AES128 |

| TLSCipherAll13 | |

| TLSCipherAll | EECDH+aRSA+AES128:RSA+aRSA+AES128:kECDHEPSK+AES128:kPSK+AES128 |

1 ערכי ברירת המחדל שונים עבור גרסאות OpenSSL ישנות יותר (1.0.1, 1.0.2, 1.1.0), עבור LibreSSL ואם OpenSSL הידור ללא PSK תמיכה.

** דוגמאות של חבילות צופן בהגדרת משתמש **

ראה להלן את הדוגמאות הבאות של חבילות צופן בהגדרת משתמש:

מעבר מ-AES128 ל-AES256

Zabbix משתמש ב-AES128 כברירת המחדל המובנית עבור נתונים. בוא נניח שאתה משתמשים באישורים ורוצים לעבור ל-AES256, ב-OpenSSL 1.1.1.

ניתן להשיג זאת על ידי הוספת הפרמטרים המתאימים zabbix_server.conf:

TLSCAFile=/home/zabbix/ca.crt

TLSCertFile=/home/zabbix/server.crt

TLSKeyFile=/home/zabbix/server.key

TLScipherCert13=TLS_AES_256_GCM_SHA384

TLScipherCert=EECDH+aRSA+AES256:-SHA1:-SHA384

TLScipherPSK13=TLS_CHACHA20_POLY1305_SHA256

TLScipherPSK=kECDHEPSK+AES256:-SHA1

TLScipherAll13=TLS_AES_256_GCM_SHA384

TLScipherAll=EECDH+aRSA+AES256:-SHA1:-SHA384::: שימו לב חשוב אמנם רק חבילות צופן הקשורות לתעודה ישמש, פרמטרים של TLSCipherPSK* מוגדרים גם כדי להימנע ערכי ברירת המחדל שלהם הכוללים צפנים פחות מאובטחים עבור רחב יותר יכולת פעולה הדדית. לא ניתן להשבית לחלוטין את PSK ciphersuites שרת/פרוקסי. :::

וב-zabbix_agentd.conf: