Esta página incluye contenido traducido automáticamente. Si detectas un error, selecciónalo y presiona Ctrl+Enter para informarlo a los editores.

2 Uso de claves precompartidas

Descripción general

Cada clave precompartida (PSK) en Zabbix es en realidad un par de:

- cadena de identidad PSK no secreta,

- valor de cadena PSK secreta.

La cadena de identidad PSK es una cadena UTF-8 no vacía. Por ejemplo, "PSK ID 001 Zabbix agentd". Es un nombre único por el cual los componentes de Zabbix se refieren a esta PSK específica. No incluya información sensible en la cadena de identidad PSK: se transmite por la red sin cifrar.

El valor PSK es una cadena difícil de adivinar de dígitos hexadecimales, por ejemplo, "e560cb0d918d26d31b4f642181f5f570ad89a390931102e5391d08327ba434e9".

Límites de tamaño

Existen límites de tamaño para la identidad y el valor de PSK en Zabbix; en algunos casos, una biblioteca criptográfica puede tener un límite inferior:

| Componente | Tamaño máximo de identidad PSK | Tamaño mínimo de valor PSK | Tamaño máximo de valor PSK |

|---|---|---|---|

| Zabbix | 128 caracteres UTF-8 | 128 bits (PSK de 16 bytes, introducido como 32 dígitos hexadecimales) | 2048 bits (PSK de 256 bytes, introducido como 512 dígitos hexadecimales) |

| GnuTLS | 128 bytes (puede incluir caracteres UTF-8) | - | 2048 bits (PSK de 256 bytes, introducido como 512 dígitos hexadecimales) |

| OpenSSL 1.0.x, 1.1.0 | 127 bytes (puede incluir caracteres UTF-8) | - | 2048 bits (PSK de 256 bytes, introducido como 512 dígitos hexadecimales) |

| OpenSSL 1.1.1 | 127 bytes (puede incluir caracteres UTF-8) | - | 512 bits (PSK de 64 bytes, introducido como 128 dígitos hexadecimales) |

| OpenSSL 1.1.1a y posteriores | 127 bytes (puede incluir caracteres UTF-8) | - | 2048 bits (PSK de 256 bytes, introducido como 512 dígitos hexadecimales) |

La interfaz de Zabbix permite configurar una cadena de identidad PSK de hasta 128 caracteres y una PSK de hasta 2048 bits, independientemente de las bibliotecas criptográficas utilizadas.

Si algunos componentes de Zabbix admiten límites inferiores, es responsabilidad del usuario configurar la identidad y el valor de PSK con la longitud permitida para estos componentes.

Superar los límites de longitud resulta en fallos de comunicación entre los componentes de Zabbix.

Antes de que el servidor Zabbix se conecte al agente usando PSK, el servidor busca la identidad y el valor de PSK configurados para ese agente en la base de datos (en realidad, en la caché de configuración). Al recibir una conexión, el agente utiliza la identidad y el valor de PSK de su archivo de configuración. Si ambas partes tienen la misma cadena de identidad PSK y el mismo valor de PSK, la conexión puede tener éxito.

Cada identidad PSK debe estar emparejada con un solo valor. Es responsabilidad del usuario asegurarse de que no existan dos PSK con la misma cadena de identidad pero valores diferentes. No hacerlo puede provocar errores impredecibles o interrupciones en la comunicación entre los componentes de Zabbix que utilicen PSK con esta cadena de identidad PSK.

Generando PSK

Por ejemplo, se puede generar una PSK de 256 bits (32 bytes) utilizando los siguientes comandos:

- con OpenSSL:

- con GnuTLS:

$ psktool -u psk_identity -p database.psk -s 32

Generando una clave aleatoria para el usuario 'psk_identity'

Clave almacenada en database.psk

$ cat database.psk

psk_identity:9b8eafedfaae00cece62e85d5f4792c7d9c9bcc851b23216a1d300311cc4f7cbTenga en cuenta que "psktool" genera un archivo de base de datos con una identidad PSK y su PSK asociada. Zabbix espera solo una PSK en el archivo PSK, por lo que la cadena de identidad y los dos puntos (':') deben eliminarse del archivo.

Configuración de PSK para la comunicación servidor-agente (ejemplo)

En el equipo del agente, escriba el valor de PSK en un archivo, por ejemplo, /home/zabbix/zabbix_agentd.psk. El archivo debe contener el PSK en la primera línea de texto, por ejemplo:

Establezca los permisos de acceso al archivo PSK: debe ser legible solo por el usuario Zabbix.

Edite los parámetros TLS en el archivo de configuración del agente zabbix_agentd.conf, por ejemplo, establezca:

El agente se conectará al servidor (chequeos activos) y aceptará conexiones solo del servidor y de zabbix_get utilizando PSK. La identidad PSK será "PSK 001".

Reinicie el agente. Ahora puede probar la conexión usando zabbix_get, por ejemplo:

zabbix_get -s 127.0.0.1 -k "system.cpu.load[all,avg1]" --tls-connect=psk --tls-psk-identity="PSK 001" --tls-psk-file=/home/zabbix/zabbix_agentd.psk(Para minimizar el tiempo de inactividad, vea cómo cambiar el tipo de conexión en Gestión de cifrado de conexión).

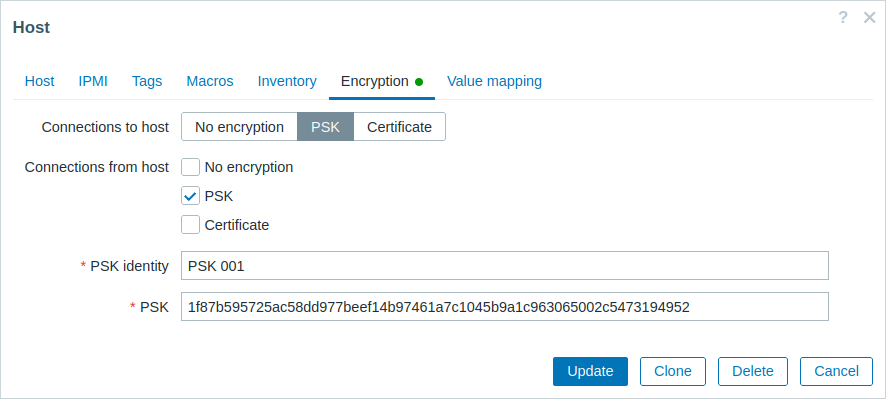

Configure el cifrado PSK para este agente en el frontend de Zabbix:

- Vaya a: Recopilación de datos → Equipos

- Seleccione el equipo y haga clic en la pestaña Cifrado

Ejemplo:

Todos los campos obligatorios están marcados con un asterisco rojo.

Cuando la caché de configuración se sincronice con la base de datos, las nuevas conexiones utilizarán PSK. Revise los archivos de registro del servidor y del agente para ver mensajes de error.

Configuración de PSK para la comunicación servidor - proxy activo (ejemplo)

En el proxy, escriba el valor de PSK en un archivo, por ejemplo, /home/zabbix/zabbix_proxy.psk. El archivo debe contener el PSK en la primera línea de texto, por ejemplo:

Establezca los permisos de acceso al archivo PSK: debe ser legible solo por el usuario Zabbix.

Edite los parámetros TLS en el archivo de configuración del proxy zabbix_proxy.conf, por ejemplo, establezca:

El proxy se conectará al servidor usando PSK. La identidad PSK será "PSK 002".

(Para minimizar el tiempo de inactividad, consulte cómo cambiar el tipo de conexión en Gestión de cifrado de conexión).

Configure el PSK para este proxy en la interfaz web de Zabbix. Vaya a Administración→Proxies, seleccione el proxy, vaya a la pestaña "Cifrado". En "Conexiones desde el proxy" marque PSK. Pegue en el campo "Identidad PSK" "PSK 002" y "e560cb0d918d26d31b4f642181f5f570ad89a390931102e5391d08327ba434e9" en el campo "PSK". Haga clic en "Actualizar".

Reinicie el proxy. Comenzará a usar conexiones cifradas basadas en PSK con el servidor. Verifique los archivos de registro del servidor y del proxy en busca de mensajes de error.

Para un proxy pasivo, el procedimiento es muy similar. La única diferencia es establecer TLSAccept=psk en el archivo de configuración del proxy y establecer "Conexiones al proxy" en la interfaz web de Zabbix en PSK.