このページには自動翻訳されたコンテンツが含まれています。 誤りを見つけた場合は、その箇所を選択して Ctrl+Enter を押し、編集者に報告してください。

1 CyberArkの設定

このセクションでは、ZabbixがCyberArk Vault CV12からシークレットを取得する方法を説明します。

Vaultは、公式のCyberArkドキュメントに記載されているようにインストールおよび設定する必要があります。

ZabbixでのTLSの設定については、シークレットの保存を参照してください。

データベース認証情報

データベース認証情報を含むシークレットへのアクセスは、各Zabbixコンポーネントごとに個別に設定されます。

サーバーとプロキシ

Zabbixサーバーまたはプロキシがボールトからデータベース認証情報を取得するには、設定ファイルに以下のパラメータを指定します。

Vault- どのボールトプロバイダーを使用するか;VaultURL- ボールトサーバーのHTTP[S] URL;VaultDBPath- データベース認証情報を含むボールトシークレットへのクエリ。キー"Content"と"UserName"で取得されます(このオプションはDBUserおよびDBPasswordが指定されていない場合のみ使用できます);VaultTLSCertFile,VaultTLSKeyFile- SSL証明書およびキーファイル名。これらのオプションの設定は必須ではありませんが、強く推奨されます;VaultPrefix- ボールトのパスまたはクエリのカスタムプレフィックス。指定しない場合は、最も適切なデフォルトが使用されます。

Vault、VaultURL、VaultTLSCertFile、VaultTLSKeyFile、およびVaultPrefixの設定パラメータは、Zabbixサーバー(および設定済みの場合はZabbixプロキシ)がシークレットボールトマクロを処理する際のボールト認証にも使用されます。Zabbixサーバーおよびプロキシは、VaultDBPathからDB認証情報を含むボールトシークレットマクロを開きません。

ZabbixサーバーおよびZabbixプロキシは、起動時にzabbix_server.confおよびzabbix_proxy.confファイルからボールト関連の設定パラメータを読み込みます。

例

- zabbix_server.confで、以下のパラメータを指定します。

Vault=CyberArk

VaultURL=https://127.0.0.1:1858

VaultDBPath=AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database

VaultTLSCertFile=cert.pem

VaultTLSKeyFile=key.pem

VaultPrefix=/AIMWebService/api/Accounts?- Zabbixは、ボールトに以下のAPIリクエストを送信します。

curl \

--header "Content-Type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- ボールトのレスポンスには "Content" と "UserName" のキーが含まれます。

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database": <Database>,

"PasswordChangeInProcess":<PasswordChangeInProcess>

}- その結果、Zabbixはデータベース認証に以下の認証情報を使用します。

- ユーザー名: <username>

- パスワード: <password>

フロントエンド

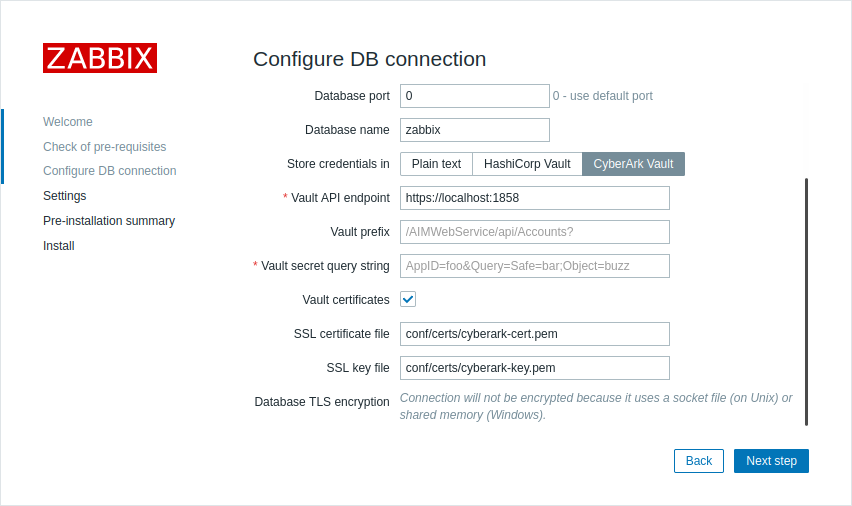

Zabbixフロントエンドがボールトからデータベースの認証情報を取得するには、フロントエンドのインストール時に以下のパラメータを指定します。

- Configure DB Connection ステップで、Store credentials in パラメータを「CyberArk Vault」に設定します。

- 次に、追加パラメータを入力します:

| パラメータ | 必須 | デフォルト値 | 説明 |

|---|---|---|---|

| Vault API endpoint | はい | https://localhost:1858 | scheme://host:port形式でボールトへの接続URLを指定します |

| Vault prefix | いいえ | /AIMWebService/api/Accounts? | ボールトパスまたはクエリのカスタムプレフィックスを指定します。指定しない場合はデフォルトが使用されます。 |

| Vault secret query string | はい | データベースの認証情報を取得する場所を指定するクエリ。 例: AppID=foo&Query=Safe=bar;Object=buzz |

|

| Vault certificates | いいえ | チェックボックスをオンにすると、クライアント認証を設定するための追加パラメータが表示されます。このパラメータは任意ですが、CyberArk Vaultとの通信には有効にすることを強く推奨します。 | |

| SSL certificate file | いいえ | conf/certs/cyberark-cert.pem | SSL証明書ファイルへのパス。ファイルはPEM形式である必要があります。 証明書ファイルに秘密鍵も含まれている場合は、SSL key fileパラメータを空にしてください。 |

| SSL key file | いいえ | conf/certs/cyberark-key.pem | クライアント認証に使用するSSL秘密鍵ファイル名。ファイルはPEM形式である必要があります。 |

ユーザーマクロの値

Vault secret ユーザーマクロの値を保存するためにCyberArk Vaultを使用するには、以下を確認してください。

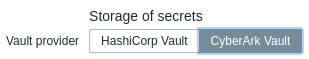

- ZabbixサーバーがCyberArk Vaultで動作するように設定されていること

- 管理 → 一般 → その他のVaultプロバイダーパラメータが「CyberArk Vault」に設定されていること

Zabbixサーバー(および設定されている場合はZabbixプロキシ)は、VaultからVault secretマクロ値へのアクセスが必要です。 Zabbixフロントエンドにはそのようなアクセスは必要ありません。

マクロ値にはクエリ(query:key)を含める必要があります。

Zabbixによるマクロ値の処理の詳細については、Vault secretマクロを参照してください。

クエリ構文

コロン記号(":")は、クエリとキーを区切るために予約されています。

クエリ自体にスラッシュやコロンが含まれている場合、これらの記号はURLエンコードする必要があります("/"は"%2F"、":"は"%3A"としてエンコードされます)。

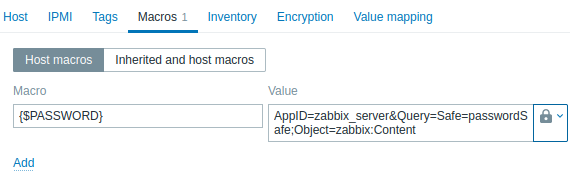

例

- Zabbixで、タイプVault secretのユーザーマクロ{$PASSWORD}を追加し、値を

AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix:Contentとします。

- Zabbixは以下のAPIリクエストをボールトに送信します:

curl \

--header "Content-Type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- ボールトのレスポンスには"Content"キーが含まれます:

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database" :<Database>,

"PasswordChangeInProcess":<PasswordChangeInProcess>

}- その結果、Zabbixはマクロ{$PASSWORD}を値-<password>に解決します。

既存の設定の更新

CyberArk Vaultからシークレットを取得するための既存の設定を更新するには、以下の手順を実行します。

データベース認証情報のセクションで説明されているように、Zabbixサーバーまたはプロキシの設定ファイルパラメータを更新します。

フロントエンドのセクションで説明されているように、Zabbixフロントエンドを再設定し、必要なパラメータを指定してDB接続設定を更新します。 Zabbixフロントエンドを再設定するには、ブラウザでフロントエンドセットアップURLを開きます。

- Apacheの場合: http://<server_ip_or_name>/zabbix/setup.php

- Nginxの場合: http://<server_ip_or_name>/setup.php

または、これらのパラメータはフロントエンド設定ファイル(zabbix.conf.php)で設定できます。

$DB['VAULT'] = 'CyberArk';

$DB['VAULT_URL'] = 'https://127.0.0.1:1858';

$DB['VAULT_DB_PATH'] = 'AppID=foo&Query=Safe=bar;Object=buzz';

$DB['VAULT_TOKEN'] = '';

$DB['VAULT_CERT_FILE'] = 'conf/certs/cyberark-cert.pem';

$DB['VAULT_KEY_FILE'] = 'conf/certs/cyberark-key.pem';

$DB['VAULT_PREFIX'] = '';- 必要に応じて、ユーザーマクロ値のセクションで説明されているように、ユーザーマクロを設定します。

HashiCorp Vaultからシークレットを取得するための既存の設定を更新するには、HashiCorpの設定を参照してください。