1 MySQLの暗号化設定

概要

このセクションはCentOS8.2およびMySQL8.0.21の暗号化設定の例をいくつか示し、データベースへの接続を暗号化するためのクイックスタートガイドとして使用できます。

MySQLホストがlocalhostに設定されている場合、暗号化オプションは使用できません。この場合、Zabbixフロントエンドとデータベース間の接続はソケットファイル(Unixの場合)または共有メモリ(Windowsの場合)を使用し、暗号化できません。

暗号化の組み合わせのリストは、このページにリストされているものに限定されません。利用できる組み合わせはもっとたくさんあります。

前提条件

公式リポジトリからMySQLデータベースをインストールします。

MySQLリポジトリの使用方法詳細についてはMySQLのドキュメントを参照してください。

MySQLサーバーは、自己署名証明書を使用して安全な接続を受け入れる準備ができています。

暗号化された接続を使用しているユーザーを確認するには、次のクエリを実行します(パフォーマンススキーマをオンにする必要があります):

mysql> SELECT sbt.variable_value AS tls_version, t2.variable_value AS cipher, processlist_user AS user, processlist_host AS host

FROM performance_schema.status_by_thread AS sbt

JOIN performance_schema.threads AS t ON t.thread_id = sbt.thread_id

JOIN performance_schema.status_by_thread AS t2 ON t2.thread_id = t.thread_id

WHERE sbt.variable_name = 'Ssl_version' and t2.variable_name = 'Ssl_cipher'

ORDER BY tls_version;Required モード

MySQLの設定

最新バージョンのデータベースは、'required'暗号化モード.ですぐに使用できます。サーバー側の証明書は、初期設定と起動後に作成されます。

主要コンポーネントのユーザーとロールを作成します:

mysql> CREATE USER

'zbx_srv'@'%' IDENTIFIED WITH mysql_native_password BY '<strong_password>',

'zbx_web'@'%' IDENTIFIED WITH mysql_native_password BY '<strong_password>'

REQUIRE SSL

PASSWORD HISTORY 5;

mysql> CREATE ROLE 'zbx_srv_role', 'zbx_web_role';

mysql> GRANT SELECT, UPDATE, DELETE, INSERT, CREATE, DROP, ALTER, INDEX, REFERENCES ON zabbix.* TO 'zbx_srv_role';

mysql> GRANT SELECT, UPDATE, DELETE, INSERT ON zabbix.* TO 'zbx_web_role';

mysql> GRANT 'zbx_srv_role' TO 'zbx_srv'@'%';

mysql> GRANT 'zbx_web_role' TO 'zbx_web'@'%';

mysql> SET DEFAULT ROLE 'zbx_srv_role' TO 'zbx_srv'@'%';

mysql> SET DEFAULT ROLE 'zbx_web_role' TO 'zbx_web'@'%';X.509プロトコルはIDのチェックには使用されませんが、ユーザーは暗号化された接続のみを使用するように構成されていることに注意してください。ユーザーの構成の詳細については、MySQLのドキュメントを参照してください。

接続確認のため次を実行(ソケット接続を使用して安全な接続をテストすることはできません):

現在のステータスと利用可能な暗号スイートを確認:

mysql> status

--------------

mysql Ver 8.0.21 for Linux on x86_64 (MySQL Community Server - GPL)

Connection id: 62

Current database:

Current user: [email protected]

SSL: Cipher in use is TLS_AES_256_GCM_SHA384

mysql> SHOW SESSION STATUS LIKE 'Ssl_cipher_list'\G;

*************************** 1. row ***************************

Variable_name: Ssl_cipher_list

Value: TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:DHE-RSA-AES128-SHA256:DHE-DSS-AES128-SHA256:DHE-DSS-AES256-GCM-SHA384:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA256:DHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-DSS-AES128-SHA:DHE-RSA-AES128-SHA:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES256-SHA:CAMELLIA256-SHA:CAMELLIA128-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA

1 row in set (0.00 sec)

ERROR:

No query specifiedフロントエンド

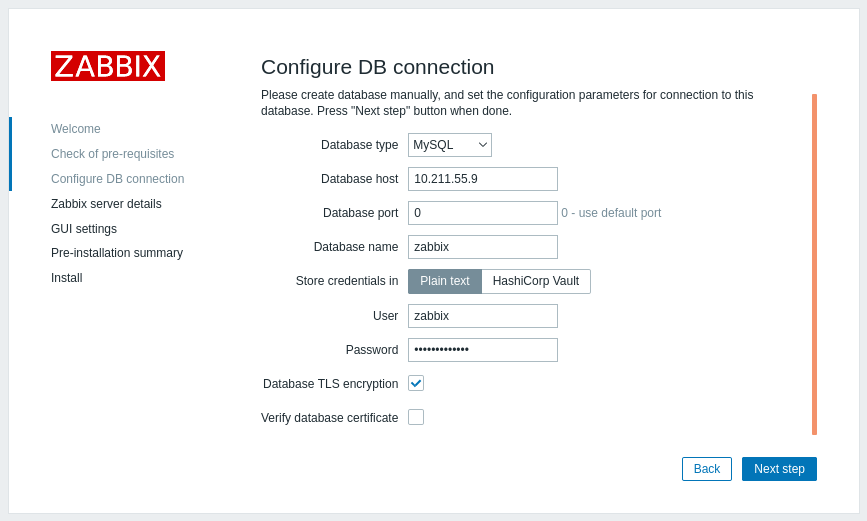

Zabbixフロントエンドとデータベース間の接続でトランスポートのみの暗号化を有効にするには:

- データベースのTLS暗号化をチェック

- データベース証明書の確認をチェックしない

サーバ

サーバーとデータベース間の接続でトランスポートのみの暗号化を有効にするには、 /etc/zabbix/zabbix_server.confを設定します。

...

DBHost=10.211.55.9

DBName=zabbix

DBUser=zbx_srv

DBPassword=<strong_password>

DBTLSConnect=required

...Verify CA モード

必要なMySQLCAをZabbixフロントエンドサーバーにコピーし、Webサーバーがこのファイルを読み取れるように適切な権限を割り当てます。

古いMySQLライブラリが原因で、Verify CAモードはSLES12およびRHEL7で機能しません。

フロントエンド

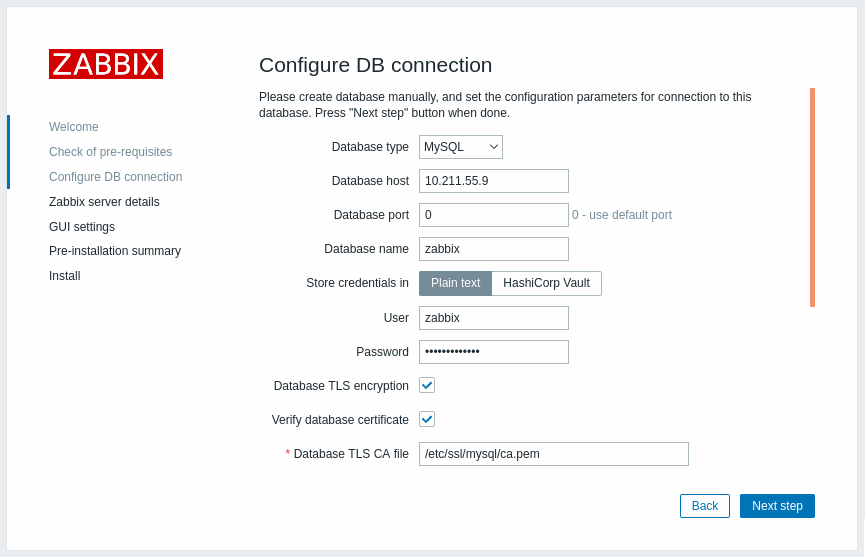

Zabbixフロントエンドとデータベース間接続の証明書検証による暗号化を有効にするには:

- データベースTLS暗号化とデータベース証明書の確認をチェック

- データベースTLSCAファイルへのパスを指定

または/etc/zabbix/web/zabbix.conf.phpで設定:

...

$DB['ENCRYPTION'] = true;

$DB['KEY_FILE'] = '';

$DB['CERT_FILE'] = '';

$DB['CA_FILE'] = '/etc/ssl/mysql/ca.pem';

$DB['VERIFY_HOST'] = false;

$DB['CIPHER_LIST'] = '';

...コマンドラインツールを使用してユーザーのトラブルシューティングを行い、必要なユーザーが接続できるかどうかを確認します:

サーバ

Zabbixサーバーとデータベース間の証明書検証による暗号化接続を有効にするには/etc/zabbix/zabbix_server.confを設定します:

...

DBHost=10.211.55.9

DBName=zabbix

DBUser=zbx_srv

DBPassword=<strong_password>

DBTLSConnect=verify_ca

DBTLSCAFile=/etc/ssl/mysql/ca.pem

...Verify Full モード

MySQLの設定

MySQL CEサーバー構成オプション(/etc/my.cnf.d/server-tls.cnf) を次のように設定します:

[mysqld]

...

#この例では、キーはMySQLCEdatadirディレクトリにあります

ssl_ca=ca.pem

ssl_cert=server-cert.pem

ssl_key=server-key.pem

require_secure_transport=ON

tls_version=TLSv1.3

...MySQL CEサーバーとクライアント(Zabbixフロントエンド)のキーは、MySQL CEのドキュメントに従って手動で作成する必要があります:MySQLを使用したSSLおよびRSA証明書とキーの作成またはopensslを使用したSSL証明書とキーの作成

ZabbixフロントエンドはDNS名を使用してデータベースまたはデータベースホストのIPアドレスと通信するため、MySQLサーバー証明書にはFQDN名に設定された共通名フィールドが含まれている必要があります。

MySQLユーザーの作成:

mysql> CREATE USER

'zbx_srv'@'%' IDENTIFIED WITH mysql_native_password BY '<strong_password>',

'zbx_web'@'%' IDENTIFIED WITH mysql_native_password BY '<strong_password>'

REQUIRE X509

PASSWORD HISTORY 5;作成したユーザーでログインできるかを確認します。:

$ mysql -u zbx_web -p -h 10.211.55.9 --ssl-mode=VERIFY_IDENTITY --ssl-ca=/var/lib/mysql/ca.pem --ssl-cert=/var/lib/mysql/client-cert.pem --ssl-key=/var/lib/mysql/client-key.pemフロントエンド

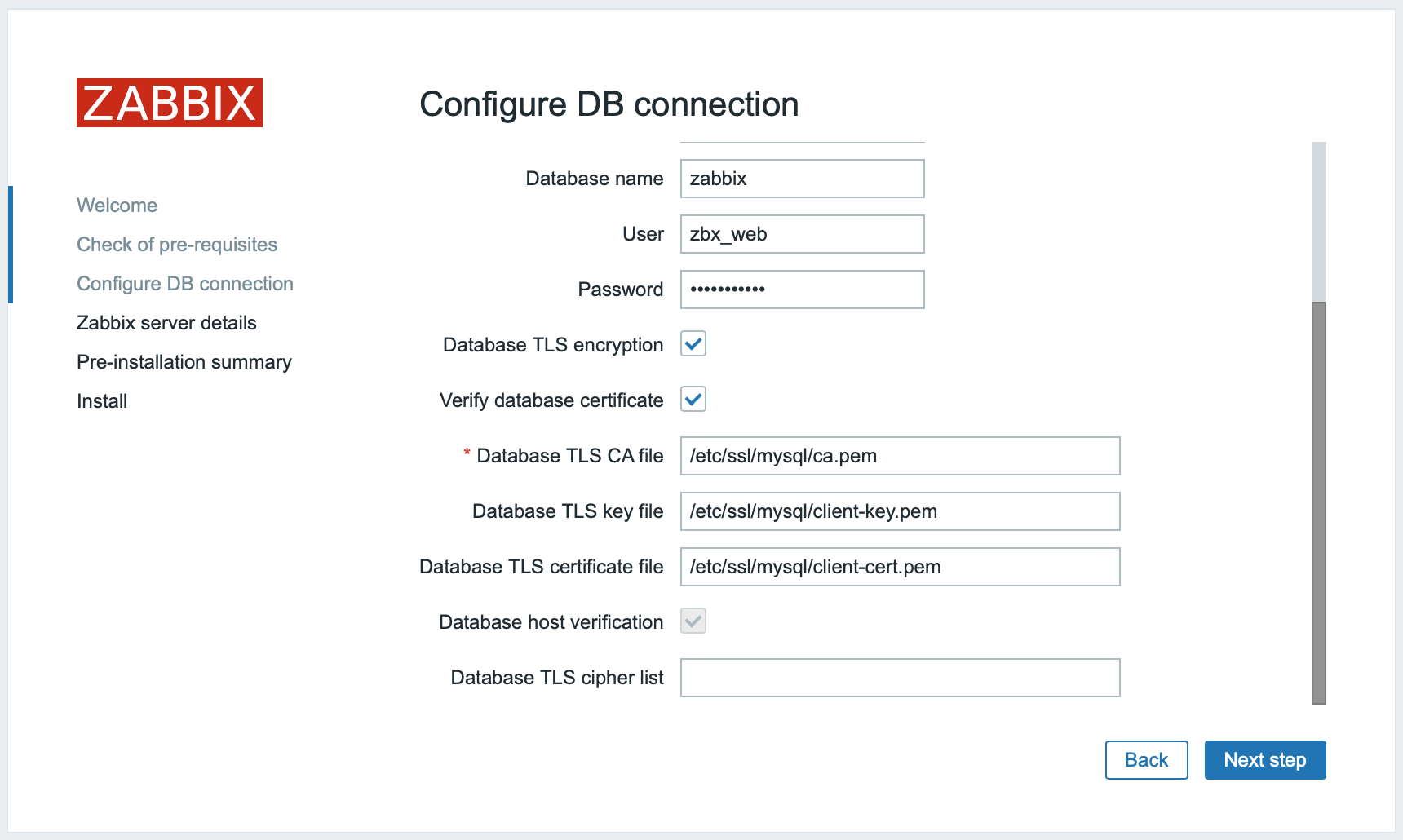

Zabbixフロントエンドとデータベース間の接続を完全に検証して暗号化を有効にするには:

- データベースTLS暗号化とデータベース証明書の確認をチェック

- データベースTLSキーファイルへのパスを指定

- データベースTLSCAファイルへのパスを指定

- データベースTLS証明書ファイルへのパスを指定

データベースホストの検証がチェックされ、グレーアウトされていることに注意してください。MySQLではこの手順をスキップできません。

フロントエンドとサーバーが両方でサポートされているものから必要なものをネゴシエートできるように、暗号リストは空にする必要があります。

または/etc/zabbix/web/zabbix.conf.phpで設定します:

...

// Used for TLS connection with strictly defined Cipher list.

$DB['ENCRYPTION'] = true;

$DB['KEY_FILE'] = '/etc/ssl/mysql/client-key.pem';

$DB['CERT_FILE'] = '/etc/ssl/mysql/client-cert.pem';

$DB['CA_FILE'] = '/etc/ssl/mysql/ca.pem';

$DB['VERIFY_HOST'] = true;

$DB['CIPHER_LIST'] = 'TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-GC';

...

// or

...

// Used for TLS connection without Cipher list defined - selected by MySQL server

$DB['ENCRYPTION'] = true;

$DB['KEY_FILE'] = '/etc/ssl/mysql/client-key.pem';

$DB['CERT_FILE'] = '/etc/ssl/mysql/client-cert.pem';

$DB['CA_FILE'] = '/etc/ssl/mysql/ca.pem';

$DB['VERIFY_HOST'] = true;

$DB['CIPHER_LIST'] = '';

...サーバー

Zabbixサーバーとデータベース間の接続を完全に検証して暗号化を有効にするには、/etc/zabbix/zabbix_server.confを設定します: