Is this not what you were looking for? Switch to the current version or choose one from the drop-down menu.

2 LDAP

Overzicht

Externe LDAP authenticatie kan worden gebruikt om gebruikersnamen en wachtwoorden te controleren.

Zabbix LDAP-authenticatie werkt ten minste met Microsoft Active Directory en OpenLDAP.

Als alleen LDAP-aanmelding is geconfigureerd, moet de gebruiker ook in Zabbix bestaan, maar het Zabbix-wachtwoord wordt niet gebruikt. Als de authenticatie succesvol is, zal Zabbix de een lokale gebruikersnaam matchen met de gebruikersnaamattribuut dat wordt geretourneerd door LDAP.

Gebruikersvoorziening

Het is mogelijk om JIT (just-in-time) gebruikersvoorziening te configureren voor LDAP-gebruikers. In dit geval is het niet vereist dat een gebruiker al bestaat in Zabbix. Het gebruikersaccount kan worden aangemaakt wanneer de gebruiker voor de eerste keer inlogt op Zabbix.

Wanneer een LDAP-gebruiker zijn LDAP-login en wachtwoord invoert, controleert Zabbix de standaard LDAP-server of deze gebruiker bestaat. Als de gebruiker bestaat en nog geen account heeft in Zabbix, wordt er een nieuwe gebruiker aangemaakt in Zabbix en kan de gebruiker inloggen.

Als JIT-voorziening is ingeschakeld, moet er een gebruikersgroep worden gespecificeerd voor gedeprovisioneerde gebruikers in het Authenticatie tabblad.

JIT-voorziening maakt ook updates mogelijk voor voorziene gebruikersaccounts op basis van wijzigingen in LDAP. Bijvoorbeeld, als een gebruiker wordt verplaatst van de ene LDAP-groep naar de andere, wordt de gebruiker ook verplaatst van de ene groep naar de andere in Zabbix; als een gebruiker wordt verwijderd uit een LDAP-groep, wordt de gebruiker ook uit de groep verwijderd in Zabbix en, als hij niet tot een andere groep behoort, toegevoegd aan de gebruikersgroep voor gedeprovisioneerde gebruikers. Houd er rekening mee dat voorziene gebruikersaccounts worden bijgewerkt op basis van de geconfigureerde voorzieningsperiode of wanneer de gebruiker inlogt op Zabbix.

LDAP JIT-voorziening is alleen beschikbaar wanneer LDAP is geconfigureerd om "anoniem" of "speciale gebruiker" te gebruiken voor het binden. Voor directe gebruikersbinding wordt de voorziening alleen gemaakt voor de gebruikersaanmeldingsactie, omdat het wachtwoord van de ingelogde gebruiker wordt gebruikt voor dit type binding.

Meerdere servers

Indien nodig kunnen meerdere LDAP-servers worden gedefinieerd. Bijvoorbeeld, een andere server kan worden gebruikt om een andere gebruikersgroep te authenticeren. Zodra LDAP-servers zijn geconfigureerd, wordt het mogelijk om in gebruikersgroep configuratie de vereiste LDAP-server te selecteren voor de betreffende gebruikersgroep.

Als een gebruiker zich in meerdere gebruikersgroepen en meerdere LDAP-servers bevindt, wordt de eerste server in de lijst van LDAP-servers gesorteerd op naam in oplopende volgorde gebruikt voor authenticatie.

Configuratie

Configuratieparameters:

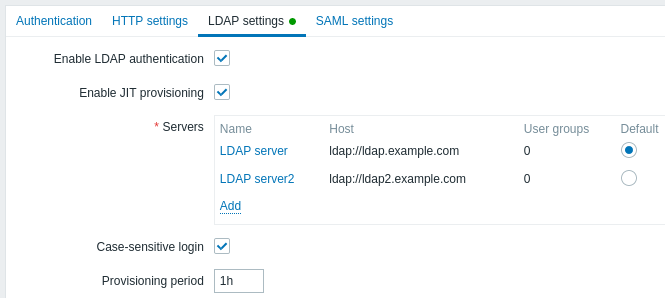

| Parameter | Omschrijving |

|---|---|

| LDAP-authenticatie inschakelen | Markeer het selectievakje om LDAP-authenticatie in te schakelen. |

| JIT-provisioning inschakelen | Markeer het selectievakje om JIT-provisioning in te schakelen. |

| Servers | Klik op Toevoegen om een LDAP-server te configureren (zie Configuratie van LDAP-server hieronder). |

| Hoofdlettergevoelige aanmelding | Schakel het selectievakje uit om hoofdlettergevoelige aanmelding uit te schakelen (standaard ingeschakeld) voor gebruikersnamen. Bijvoorbeeld: schakel hoofdlettergevoelige aanmelding uit en meld u aan met, bijvoorbeeld, gebruiker 'ADMIN', zelfs als de Zabbix-gebruiker 'Admin' is. Let op dat met hoofdlettergevoelige aanmelding uitgeschakeld de aanmelding wordt geweigerd als er meerdere gebruikers in de Zabbix-database zijn met vergelijkbare gebruikersnamen (bijvoorbeeld Admin, admin). |

| Provisioning-periode | Stel de provisioning-periode in, dat wil zeggen hoe vaak gebruikersprovisioning wordt uitgevoerd. |

LDAP-serverconfiguratie

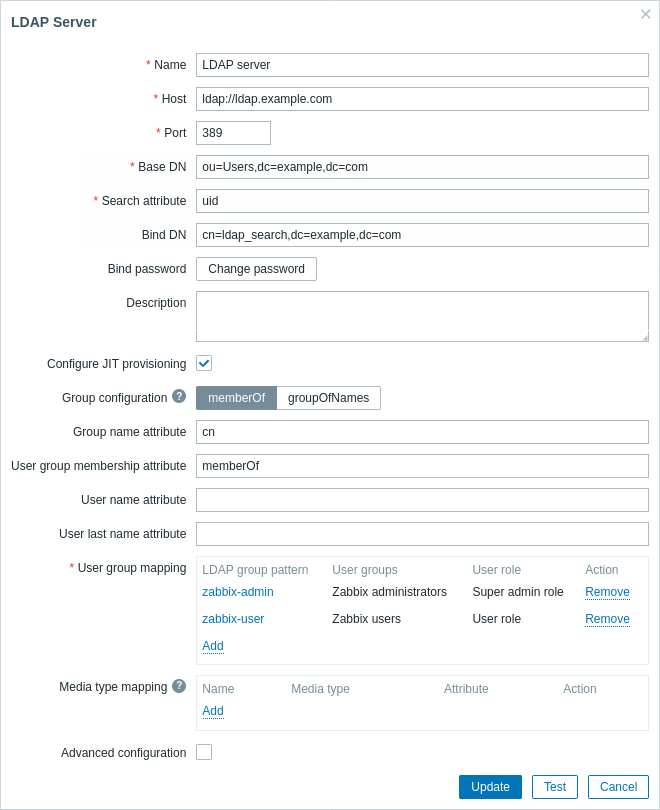

Configuratieparameters van de LDAP-server:

| Parameter | Omschrijving |

|---|---|

| Naam | Naam van de LDAP-server in de Zabbix-configuratie. |

| Host | Host van de LDAP-server. Bijvoorbeeld: ldap://ldap.example.com Voor een beveiligde LDAP-server gebruik je het ldaps-protocol. ldaps://ldap.example.com Met OpenLDAP 2.x.x en later kan een volledige LDAP-URI in de vorm van ldap://hostname:port of ldaps://hostname:port worden gebruikt. |

| Poort | Poort van de LDAP-server. Standaard is 389. Voor een beveiligde LDAP-verbinding is het poortnummer normaal gesproken 636. Niet gebruikt bij het gebruik van volledige LDAP-URI's. |

| Base DN | Basispad naar gebruikersaccounts in de LDAP-server: ou=Users,ou=system (voor OpenLDAP), DC=bedrijf,DC=com (voor Microsoft Active Directory) uid=%{user},dc=example,dc=com (voor directe gebruikersbinding, zie hieronder een opmerking) |

| Zoekattribuut | Het LDAP-accountattribuut dat wordt gebruikt voor zoeken: uid (voor OpenLDAP), sAMAccountName (voor Microsoft Active Directory) |

| Bind DN | LDAP-account voor binden en zoeken over de LDAP-server, voorbeelden: uid=ldap_search,ou=system (voor OpenLDAP), CN=ldap_search,OU=user_group,DC=bedrijf,DC=com (voor Microsoft Active Directory) Ook anoniem binden wordt ondersteund. Merk op dat anoniem binden mogelijk de domeinconfiguratie opent voor ongeautoriseerde gebruikers (informatie over gebruikers, computers, servers, groepen, services, enz.). Om beveiligingsredenen is het raadzaam anonieme binden op LDAP-hosts uit te schakelen en in plaats daarvan geauthenticeerde toegang te gebruiken. |

| Bind-wachtwoord | LDAP-wachtwoord van het account voor binden en zoeken over de LDAP-server. |

| Beschrijving | Beschrijving van de LDAP-server. |

| JIT provisioning configureren | Markeer dit selectievakje om opties met betrekking tot JIT-provisioning weer te geven. |

| Groepsconfiguratie | Selecteer de methode voor groepsconfiguratie: memberOf - door gebruikers en hun groepslidmaatschapsattribuut te zoeken groupOfNames - door groepen te zoeken via het lidattribuut memberOf heeft de voorkeur omdat het sneller is; gebruik groupOfNames als uw LDAP-server geen memberOf ondersteunt of als groeperen vereist is. |

| Groepsnaamattribuut | Specificeer het attribuut om de groepsnaam te krijgen van alle objecten in het memberOf-attribuut (zie het veld Attribuut voor gebruikersgroepslidmaatschap).De groepsnaam is nodig voor gebruikersgroepstoewijzing. |

| Attribuut voor gebruikersgroepslidmaatschap | Specificeer het attribuut dat informatie bevat over de groepen waartoe de gebruiker behoort (bijv. memberOf).Bijvoorbeeld, het memberOf-attribuut kan informatie bevatten zoals dit: memberOf=cn=zabbix-admin,ou=Groepen,dc=voorbeeld,dc=comDit veld is alleen beschikbaar voor de methode memberOf. |

| Attribuut voor gebruikersnaam | Specificeer het attribuut dat de voornaam van de gebruiker bevat. |

| Attribuut voor gebruikersachternaam | Specificeer het attribuut dat de achternaam van de gebruiker bevat. |

| Toewijzing van gebruikersgroep | Wijs een LDAP-gebruikersgroepspatroon toe aan Zabbix-gebruikersgroep en gebruikersrol. Dit is vereist om te bepalen welke gebruikersgroep/rol de voorziene gebruiker zal krijgen in Zabbix. Klik op Toevoegen om een toewijzing toe te voegen. Het veld LDAP-groepspatroon ondersteunt wildcards. De groepsnaam moet overeenkomen met een bestaande groep. Als een LDAP-gebruiker overeenkomt met meerdere Zabbix-gebruikersgroepen, wordt de gebruiker lid van al deze groepen. Als een gebruiker overeenkomt met meerdere Zabbix-gebruikersrollen, krijgt de gebruiker degene met het hoogste toestemmingsniveau onder hen. |

| Mediatype-toewijzing | Koppel de media-attributen van de LDAP-gebruiker (bijv. e-mail) aan Zabbix-gebruikersmedia voor het verzenden van meldingen. |

| Geavanceerde configuratie | Markeer dit selectievakje om geavanceerde configuratieopties weer te geven (zie hieronder). |

| StartTLS | Markeer het selectievakje om de StartTLS-operatie te gebruiken bij het verbinden met de LDAP-server. De verbinding wordt verbroken als de server StartTLS niet ondersteunt. StartTLS kan niet worden gebruikt bij servers die het ldaps-protocol gebruiken. |

| Zoekfilter | Definieer een aangepaste string bij het authenticeren van een gebruiker in LDAP. De volgende placeholders worden ondersteund:%{attr} - zoekattribuutnaam (uid, sAMAccountName)%{user} - gebruikersnaamwaarde om te authenticeren.Als deze wordt weggelaten, gebruikt LDAP de standaardfilter: (%{attr}=%{user}). |

Om een LDAP-server te configureren voor directe gebruikersbinding, voeg je een attribuut uid=%{user} toe aan de Base DN-parameter (bijvoorbeeld, uid=%{user},dc=example,dc=com) en laat je de parameters Bind DN en Bind-wachtwoord leeg. Bij authenticatie wordt een plaatshouder %{user} vervangen door de gebruikersnaam die tijdens het aanmelden is ingevoerd.

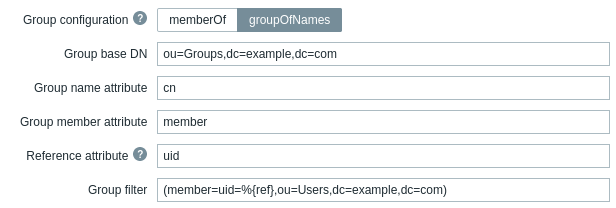

De volgende velden zijn specifiek voor "groupOfNames" als de methode voor Groepsconfiguratie:

| Parameter | Omschrijving |

|---|---|

| Basis-DN voor groepen | Basispad naar de groepen in de LDAP-server. |

| Groepsnaamattribuut | Specificeer het attribuut om de groepsnaam in het opgegeven basispad naar groepen te krijgen. De groepsnaam is nodig voor gebruikersgroepstoewijzing. |

| Attribuut voor groepsleden | Specificeer het attribuut dat informatie bevat over de leden van de groep in LDAP (bijv. member). |

| Referentieattribuut | Specificeer het referentieattribuut voor de groepsfilter (zie het veld Groepsfilter). Gebruik vervolgens %{ref} in de groepsfilter om waarden voor het hier gespecificeerde attribuut te krijgen. |

| Groepsfilter | Specificeer de filter om de groep op te halen waartoe de gebruiker behoort. Bijvoorbeeld, (member=uid=%{ref},ou=Users,dc=voorbeeld,dc=com) zal "User1" matchen als het attribuut member van de groep uid=User1,ou=Users,dc=voorbeeld,dc=com is en zal de groep teruggeven waartoe "User1" behoort. |

Bij problemen met certificaten, om een beveiligde LDAP-verbinding (ldaps) te laten werken, moet je mogelijk een regel TLS_REQCERT allow toevoegen aan het configuratiebestand /etc/openldap/ldap.conf. Dit kan de beveiliging van de verbinding met het LDAP-catalogus verminderen.

Het wordt aanbevolen om een apart LDAP-account (Bind DN) te maken om binding en zoeken uit te voeren over de LDAP-server met minimale privileges in de LDAP in plaats van echte gebruikersaccounts (gebruikt voor het inloggen in de Zabbix-frontend).

Deze aanpak biedt meer beveiliging en vereist geen wijziging van het Bind-wachtwoord wanneer de gebruiker zijn eigen wachtwoord in de LDAP-server wijzigt.

In de bovenstaande tabel staat het account ldap_search.

Toegang testen

Met de knop Testen kun je de toegang van de gebruiker testen:

| Parameter | Omschrijving |

|---|---|

| Inloggen | LDAP-gebruikersnaam om te testen (vooraf ingevuld met de huidige gebruikersnaam van de Zabbix-frontend). Deze gebruikersnaam moet bestaan in de LDAP-server. Zabbix zal LDAP-authenticatie niet activeren als het niet in staat is om de testgebruiker te authenticeren. |

| Gebruikerswachtwoord | LDAP-gebruikerswachtwoord om te testen. |